Bereits im Artikel über ADFS 3.0 berichtet, werden unter Windows Server 2012 auch Group Managed Service Accounts (GMSA) unterstützt. Das Kennwort dieser Konten wird automatisch vom AD generiert. In diesem Artikel beschreibe ich, welche Szenarien damit gelöst werden, welche Anwendungen möglich sind und wie GSMA implementiert wird.

Index

Viele Anwendungen auf Windows-Plattformen basieren auf Diensten. Ein großer Teil dieser Dienste benötigt spezielle Berechtigungen auf Ressourcen. Diese Berechtigungen bekommen sie über die zugeordneten Service-Konten. Will man zum Beispiel schreibend auf das Active Directory zugreifen, muss dafür ein Konto im AD angelegt und berechtigt werden.

Anlegen eines „normalen“ Service Accounts

Wir legen nun ein Service-Konto an. Dieses bekommt sehr weitreichende Berechtigung im AD und auf allen Maschinen, auf denen der Dienst läuft.

Darüber hinaus bekommt es noch ein sicheres aber natürlich nicht ablaufendes Kennwort.

Problemfall 1: Wir können das Konto nicht selbst anlegen

Wenn wir den Service-User nicht selbst anlegen durften, benötigen wir nun noch das Kennwort. Dieses sollte möglichst sicher übermittelt werden. (Zum Beispiel auf einem Notizzettel, der dann im Papierkorb landet oder in einer verschlüsselten Mail)

Das alles ist schon mal ein Alptraum für jeden Sicherheitsbeauftragten.

Denn Sicherheitsbeauftrage predigen in der Regel, dass Kennworte regelmäßig geändert werden müssen und nicht per Mail verschickt werden dürfen.

Problemfall 2: Server ersetzen und Kennwort ist nicht mehr bekannt

Ebenso schlimm ist es, wenn ein Server ersetzt werden muss und beim Installieren des Dienstes das Kennwort nicht mehr bekannt ist. Ändert man das Kennwort, muss es aber auch auf allen anderen Servern, auf dem der Dienst läuft, geändert werden.

(Wobei man sich schon glücklich schätzen kann, wenn man überhaupt noch weiß, wo das Konto überall verwendet wird.)

Managed Service Accounts in Windows Server 2008R2 / 2012

Windows Server 2008 – Managed Service Accounts

Aus diesem Grund hat Microsoft mit Server 2008R2 die Managed-Service-Accounts eingeführt.

Diese haben sich aber bisher kaum durchgesetzt, da sie nur auf eine Maschine begrenzt waren (Cluster-Services waren damit nicht möglich). Außerdem wurden sie nur von wenigen Anwendungen unterstützt.

Windows Server 2012 – Group Managed Service Accounts

Mit Server 2012 wurden daher die „Group Managed Service Accounts“ (GMSA) eingeführt.

Sie sind an Gruppen von Computern gebunden und funktionieren daher auch auf mehreren Servern für denselben Dienst. Ein Cluster-Betrieb ist also auch möglich.

Grundsätzlich zeichnen sich die „Group Managed Service Accounts“ dadurch aus, dass ihr Kennwort automatisch vom System generiert und regelmäßig geändert wird. Auch muss keiner das Kennwort irgendwo manuell eingegeben werden.

Voraussetzungen

Mindestens ein Domain-Controller mit Server 2012 oder höher.

Alle Server, auf denen GMSAs genutzt werden sollen, müssen Server 2012 (Windows 8 für Workstations) oder höher sein.

Anwendung von Group Managed Service Accounts

Alle Aktionen bezüglich GMS-Accounts werden über Powershell Befehle durchgeführt!

Vor dem ersten Einsatz muss einmalig ein “Root-Key“ erstellt werden.

Add-KDSRootKey –EffectiveImmediately

“EffectiveImmediately” sagt aus, dass der neue Key sofort wirksam wird.

Danach wird der eigentliche GSMA erstellt:

New-ADServiceAccount -name <ServiceAccountName> -DNSHostName <fqdn> -PrincipalsAllowedToRetrieveManagedPassword <group> -ServicePrincipalNames <SPN1,SPN2,…>

- Name: Eindeutiger Name des Accounts

- DNSHostName: FQDN unter dem der Service erreichbar ist

- PrincipalsAllowedToRetrieveManagedPassword: Computer oder Gruppe von Computern den der Service-Account genutzt werden kann.

- ServicePrincipalNames: “Service Principal Names” des Dienstes.

Beispiel:

Auf jedem Server, auf dem der GSMA genutzt werden soll muss er auch installiert werden:

Install-AdServiceAccount <gMSA>

Überprüfen des GSMA

Test-AdServiceAccount <gMSA>

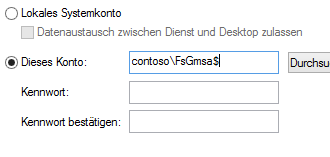

Das Konto kann wie jedes andere Konto bei einem Dienst eingetragen werden. Zu beachten ist, dass das Kennwort leer bleibt und dem Kontonamen ein $ angehängt wird!

Für Fragen zu unseren Leistungen stehen wir Ihnen unter Kontakt gern zur Verfügung.

Weitere Quellen zum Artikel: Technet

1 Comment

Leave your reply.