Kürzlich wollte ich eine Active-Directory Test-Domäne erstellen. Diese sollte den identischen Inhalt einer bestehenden Domäne haben.

Dabei stößt man schnell auf folgendes Problem:

Wie kann ich sicherstellen, dass mein Test-Directory dasselbe LDAP-Schema wie die Referenz-Domäne hat?

Mit Bordmitteln lässt sich das AD Schema synchronisieren, bzw. exportieren und importieren.

Hierbei ist ein Tool sehr hilfreich, das Bestandteil der Server-Rolle AD-LDS ( früher ADAM ) ist.

Wenn diese Rolle installiert ist, findet man im Ordner C:\Windows\ADAM ein Programm mit dem Namen: ADSchemaAnalyzer.exe

Damit lassen sich AD Schemen exportieren und importieren.

Index

AD Schema als Kopie von Produktiv-Domäne einrichten

Mit dem Tool ADSchemaAnalyzer kann ich die Schema-Differenz zwischen zwei LDAP-Directories (AD-DS / AD-LDS) ermitteln und in eine LDIF-Datei exportieren.

Die LDIF-Datei wird dann mit dem Tool ldifde.exe in das Zielverzeichnis importiert.

ldifde.exe ist ein Kommandozeilen-Tool und auf jedem Domain-Controller vorhanden.

Einführung ADSchemaAnalyzer

Etwas irreführend können die verwendeten Begriffe sein.

Ich möchte diese kurz erklären:

Das Target Schema bezeichnet die Quelle, bzw. das Referenz- oder Original Schema.

Target bedeutet hier, dass mein Base-Schema am Ende wie das Target aussehen soll

Das Basis Schema ist das zu bearbeitende Schema, also die Kopie, bzw. die Test-AD-Domäne.

Diese soll so erweitert werden, dass sie die gleichen Inhalte wie das Target hat.

Tutorial LDAP Schema synchronisieren und einrichten

- ADSchemaAnalyzer starten

- Das Schema des Target-Verzeichnisses laden

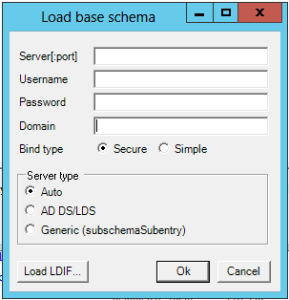

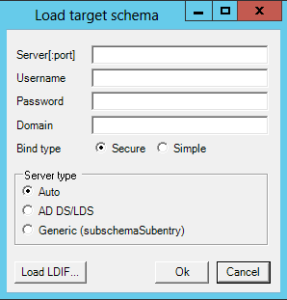

File->Load target schema…

Benutzername, Kennwort und Domäne eintragen

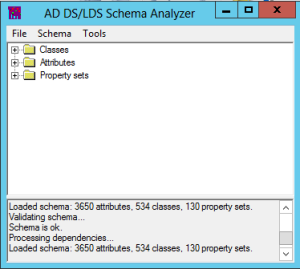

Mit OK bestätigenDas Ergebnis könnte so aussehen:

-

Das Schema des Test-Verzeichnisses laden

File->Load base schema…

Nach erfolgreicher Eingabe der Verbindungsangaben zum Test-Verzeichnis wird die Schema-Differenz ermittelt.

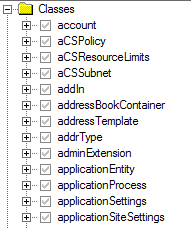

Das Tool zeigt nun alle Klassen und Attribute mit deren Status an.Mit der Option Schema->Hide present elements lassen sich im Ziel bereits vorhandenen Einträge ausblenden.

Danach kann man manuell die gewünschte Klassen oder Attribute auswählen.

Alternativ können mit Schema->Mark all non-present elemts as included alle fehlenden hinzufügt werden.

-

Danach kann per File->Create LDIF file.. die LDIF-Import Datei erstellt werden.

Beispiel-Datei (gekürzt):

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

# ================================================================== # # This file should be imported with the following command: # ldifde -i -u -f Fa-Schema.ldf -s Server-Name -j . -c "cn=Configuration,dc=X" #configurationNamingContext # LDIFDE.EXE from AD/AM V1.0 or above must be used. # This LDIF file should be imported into AD or AD/AM. It may not work for other directories. # # ================================================================== # # ================================================================== # Attributes # ================================================================== # Attribute: faAdresse2 dn: cn=FaAdresse2,cn=Schema,cn=Configuration,dc=X changetype: add objectClass: attributeSchema attributeId: 1.3.6.1.4.1.18871.1.1.1.41 ldapDisplayName: faAdresse2 attributeSyntax: 2.5.5.12 adminDisplayName: FaAdresse2 # schemaIDGUID: 21d94f36-80d8-408e-a8e9-b272a0e1e8c0 schemaIDGUID:: Nk/ZIdiAjkCo6bJyoOHowA== oMSyntax: 64 isSingleValued: TRUE systemOnly: FALSE … |

Diese Datei enthält im Kopf bereits den Kommandozeilenaufruf für Ldifde:

ldifde -i -u -f Fa-Schema.ldf -s Server-Name -j . -c „cn=Configuration,dc=X“ #configurationNamingContext

Wichtig ist hierbei, dass der Zielserver die AD-Rolle “Schema-Master” besitzt und der ausführende Benutzer Schema-Administrator (Gruppe Schema-Admins) ist.

Achtung:

Änderungen am AD-Schema können nicht rückgängig gemacht werden! Alle Aktionen sorgfältig prüfen!

Der Autor übernimmt keinerlei Haftung für Datenverlust, unerwünschte Nebeneffekte oder sonstige Garantien. Das Risiko trägt der Anwender.

Erweiterungen im AD ermöglichen es andere Applikationen und Systeme direkt anzubinden.

Es können Mitarbeiterstatus, Personalnummern, Kostenstellen uvm. genutzt werden.

Nutzen Sie das AD als führendes System für Stammdatenpflege.

Eine einfache Administration bietet Firstware-Admin.

Leave a Reply

<p>Danke für Ihre Anregungen, Fragen und Hinweise.<br/>Infos zum <a href="https://www.active-directory-faq.dekontakt/">Datenschutz</a></p>