Mit Azure Active Directory (Azure AD) bietet Microsoft eine cloudbasierte Version von Active Directory. Im Gegensatz zu lokalen Active Directory-Domänen sind für den Einsatz von Azure AD aber keine Domänencontroller notwendig. Es handelt sich um einen vollständig verwalteten Dienst von Microsoft.

Index

Azure AD und Active Directory – ähnliche Aufgaben, technologische Unterschiede

Azure Active Directory und lokale Active Directory-Gesamtstrukturen sind technologisch unterschiedliche Produkte und auch die Verwaltungswerkzeuge unterscheiden sich deutlich. Im Gegensatz zum lokalen Active Directory wird der Dienst nicht über Domänencontroller zur Verfügung gestellt, sondern als ID-Management-as-a-Service (IDaaS).

Die beiden Dienste lassen sich kombinieren und können Daten austauschen. Allerdings handelt es sich in diesem Fall um zwei technologische Bereiche, die getrennt sind, aber gemeinsame Aufgaben erfüllen, zum Beispiel die Authentifizierung von Anwendern für Clouddienste.

Nutzen Unternehmen Microsoft 365/Office 365, setzen sie automatisch auf Azure AD, da die Benutzerkonten in Azure AD angelegt werden.

Azure AD und lokale Active Directory-Infrastrukturen können miteinander synchronisiert werden. Die Benutzer- und Computerkonten in Azure AD können für verschiedene Clouddienste genutzt werden, zum Beispiel auch in Microsoft 365/Office 365. Hier können den Konten zum Beispiel auch E-Mail-Postfächer mit Exchange Online und Zugriffe auf verschiedene Dienste in Azure zugewiesen werden.

Mit Azure AD können Unternehmen auch Single-Sign-On-Szenarien für den Zugriff auf Cloud-Ressourcen konfigurieren und dabei auf hohe Sicherheitsstandards setzen. Auch Multi-Faktor-Authentifizierung wird unterstützt. Bei der Authentifizierung mit Azure AD wird nicht auf Kerberos gesetzt, sondern vor allem auf OAuth2 und SAML.

Hybride Identitätsmanagement Systeme bieten eine zentrale Verwaltung beider Dienste. Das FirstWare IDM-Portal ermöglicht auch die Delegation von Routineaufgaben an nicht-IT-Mitarbeiter, wie Abteilungsleiter, die Personalabteilung oder an die Anwender selbst, durch ein hybrid einsetzbares Self Service Portal.

Azure AD Domain Services erweitern die Möglichkeiten von Azure AD

Parallel zu Azure AD bietet Microsoft auch noch den Dienst Azure AD Domain Services an. Dieser Dienst ist grundsätzlich ähnlich zu einem lokal betriebenen Active Directory, aber auch hier sind keine Domänencontroller notwendig. Azure AD Domain Services ermöglichen das Bereitstellen von Funktionen aus Active Directory in Microsoft Azure. Im Gegensatz zu Azure AD können hier Gruppenrichtlinien genutzt werden. Außerdem unterstützen Azure AD Domain Services auch LDAP, Kerberos und NTLM. Diese Unterstützung ist für Azure AD nicht vorgesehen.

Verschiedene Lizenzen in Azure AD verfügbar

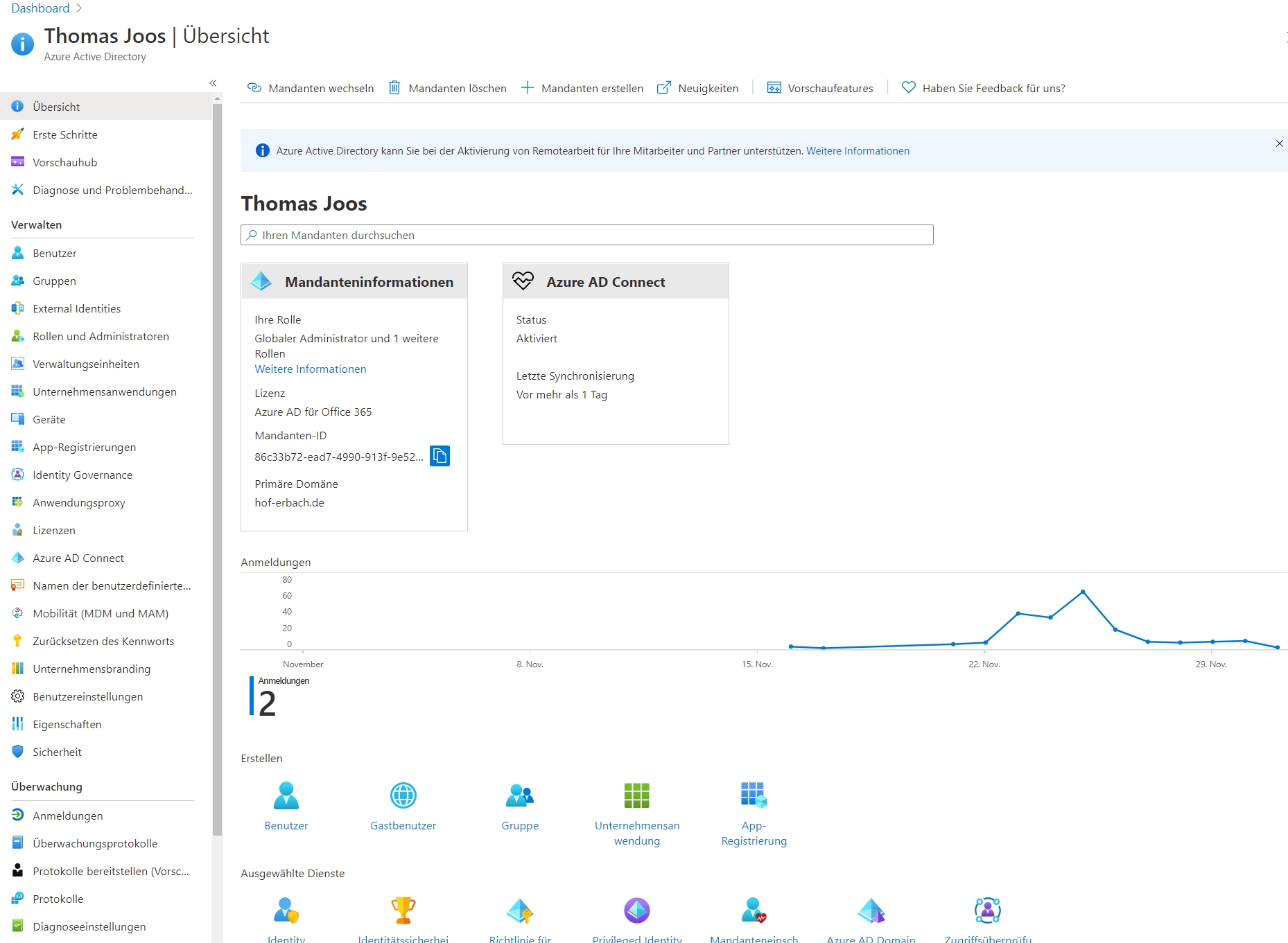

Microsoft stellt Azure AD mit verschiedenen Lizenzen zur Verfügung (https://azure.microsoft.com/de-de/pricing/details/active-directory). Für Test- und Entwicklungsumgebungen kann Azure AD sogar kostenlos genutzt werden. Wer ein Abonnement von Microsoft 365/Office 365 bucht, erhält ebenfalls Zugriff auf Azure AD ohne zusätzliche Kosten. Die Lizenz ist im Dashboard des Azure-Portals beim Aufrufen von „Azure Active Directory“ zu finden. Unternehmen, die weiterführende Funktionen, wie automatisierten Kennwortschutz, ein Self-Service-Portal für das Zurücksetzen von Kennwörtern oder eine Verbindung zu einem Mobile-Device-Management-System (MDM) benötigen, können eine erweiterte Lizenz für Azure AD Premium P1 oder Azure AD Premium P2 dazubuchen.

Azure AD für den Einsatz mit Microsoft 365 verwalten

Die Verwaltung der einzelnen Benutzerkonten in Azure AD erfolgt zum Beispiel beim Einsatz von Microsoft 365/Office 365 im Microsoft 365 Admin Center. Hier sind bei „Benutzer\Aktive Benutzer“, die angelegten Benutzerkonten zu finden. Es werden nicht nur die Standardoptionen wie Anmeldenamen und Gruppenmitgliedschaften verwaltet, sondern auch die Lizenzen für Microsoft 365/Office 365, die dem Benutzer für die einzelnen Apps zugewiesen werden.

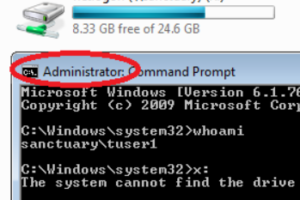

Die Verwaltung der Benutzerkonten ohne die Zusatzfunktionen von Microsoft 365/Office 365 erfolgt zunächst im Azure-Portal. Die Anmeldung erfolgt beim Einsatz von Microsoft 365 mit einem Administrator-Konto aus dem Microsoft 365-Abonnement. Über den Link „Azure Active Directory“ sind die verschiedenen Einstellungsmöglichkeiten für das cloudbasierte Active Directory zu finden.

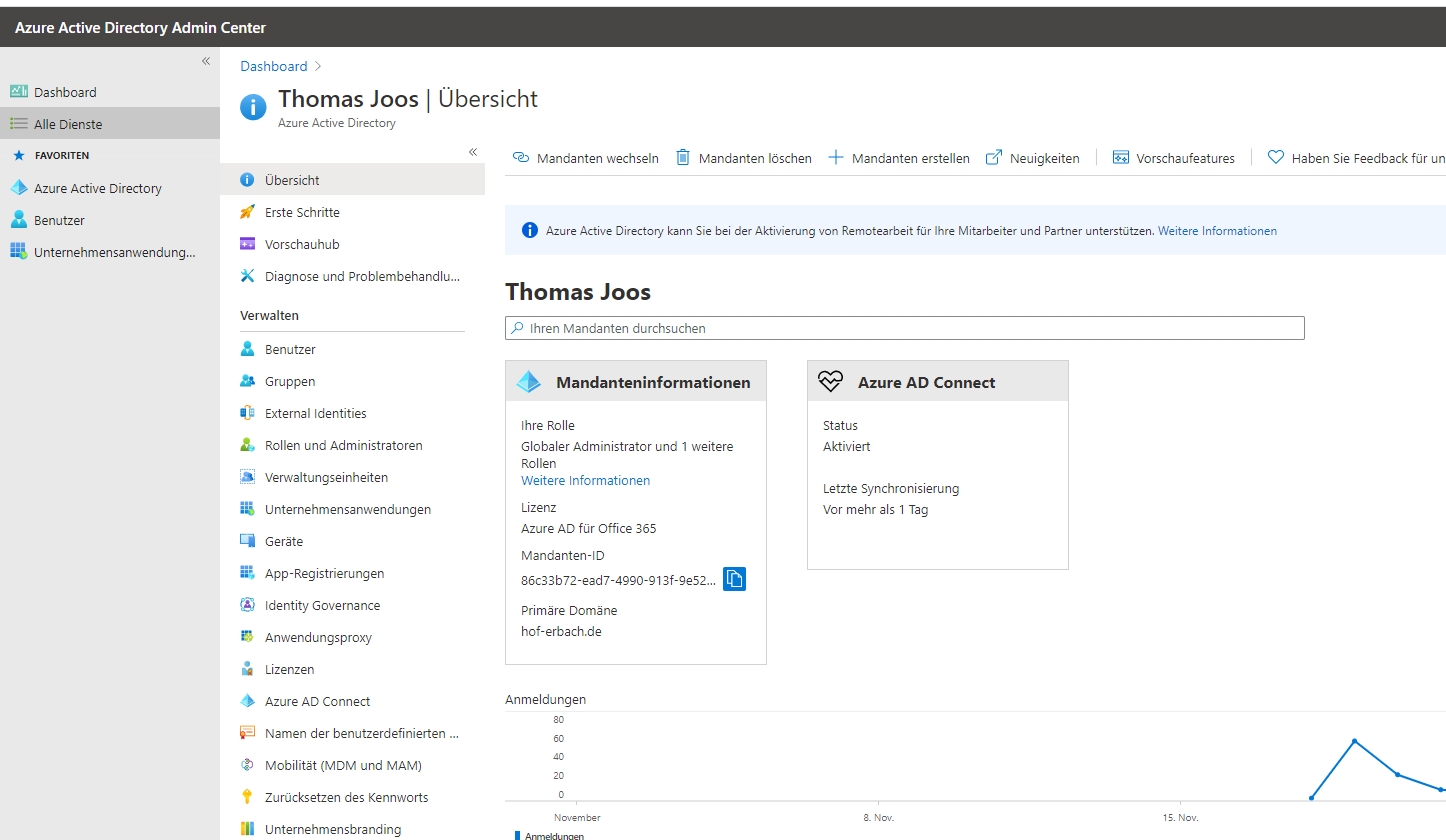

Zusätzlich steht zur Verwaltung von Azure AD auch das Azure Active Directory Admin Center zur Verfügung. Dieses rufen Sie über die URL https://aad.portal.azure.com auf. Die Einstellungsmöglichkeiten und die Oberfläche entsprechen den Funktionen, die auch im Azure-Portal zur Verfügung stehen, wenn auf „Azure Active Directory“ geklickt wird.

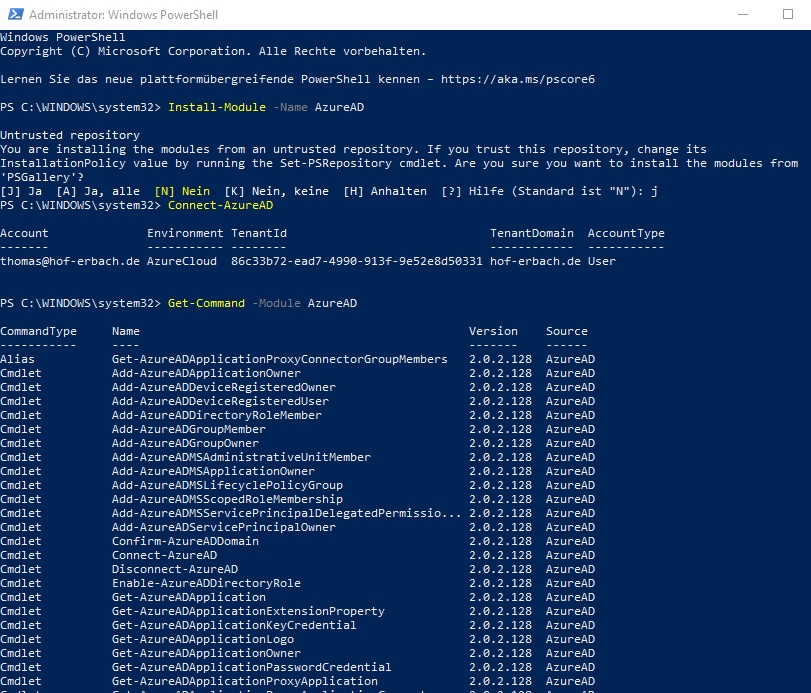

Auch in der PowerShell können Einstellungen und Benutzerkonten verwaltet werden. Dazu wird zunächst das Modul „AzureAD“ in der PowerShell installiert:

Install-Module -Name AzureAD – AllowClobber -Force -Verbose

Mit „-AllowClobber“ überschreibt der Installationsassistent eventuell vorhandene Cmdlets.

Alle Cmdlets des Moduls sind mit „Get-Command -Module AzureAD“ zu sehen. Zunächst muss eine Anmeldung an AzureAD mit „Connect-AzureAD“ erfolgen. Im Vorfeld können Sie die Authentifizierungsdaten in einer Variablen speichern:

$credentials = Get-Credential

Um zum Beispiel alle Benutzer in Azure AD anzuzeigen, geben Sie nach der Anmeldung den Befehl „Get-AzureADUser“ ein. Wollen Sie ausführlichere Informationen zu einem speziellen Benutzerkonto anzeigen, dann verwenden Sie den Parameter „-ObjectID“ und geben den Anmeldenamen des Kontos an, zum Beispiel:

Get-AzureADUser -ObjectID thomas@contoso.de

Die Ergebnisse von Cmdlets können mit einer Pipeline auch an ein anderes Cmdlet übergeben werden. Dadurch können Sie zum Beispiel mit „Get-AzureADUser | Get-Member“ erweiterte Informationen zu einem Benutzerkonto anzeigen. Sollen nur einzelne Informationen angezeigt werden, arbeiten Sie mit dem Cmdlet „select“ und der Pipeline. Hinter „select“ geben Sie die Spaltennamen an, die angezeigt werden sollen, zum Beispiel:

Get-AzureADUser |select DisplayName, Department, UserType

Wollen Sie die Werte der einzelnen Attribute für Konten anzeigen, kombinieren Sie Get-AzureADUser mit der Benutzerabfrage und übergeben den Befehl an das Cmdlet „select“:

Get-AzureADUser -ObjectID thomas@contoso.int |select DisplayName, UserPrincipalName

Benutzerkonten in Azure AD anlegen und verwalten – Multi-Faktor-Authentifizierung

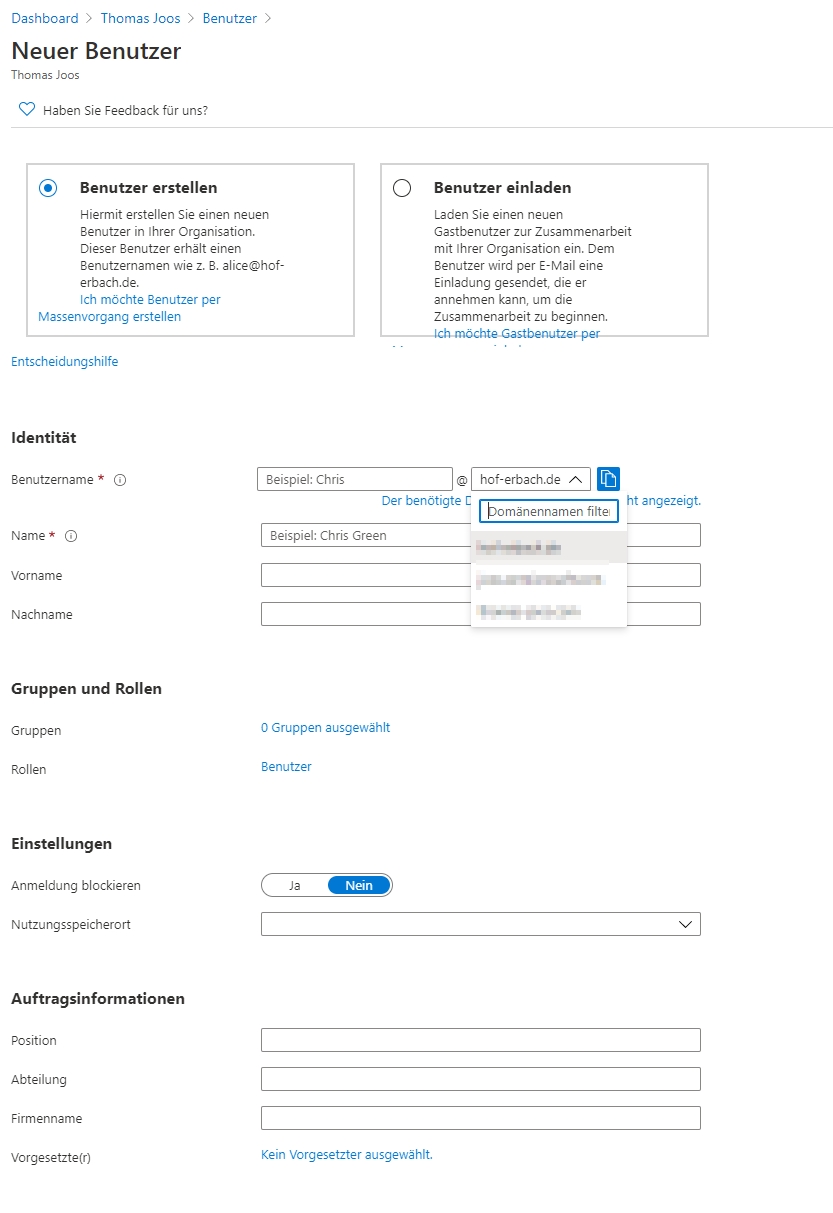

Um in Azure AD Benutzerkonten anzulegen, steht der Bereich „Benutzer“ im Azure Active Directory Admin Center zur Verfügung. Hier können die Einstellungen von neuen Benutzern angepasst und neue Benutzer angelegt werden. Über den Menüpunkt „Multi-Factor Authentication“ erfolgt die Aktivierung der mehrstufigen Authentifizierung für die Benutzer. Diese können zur Anmeldung auf eine App setzen, oder den zusätzlichen Anmeldecode per SMS erhalten. Über den Menüpunkt „Neuer Benutzer“ können neue Benutzerkonten direkt in Azure AD angelegt werden.

Im Azure AD Admin Center sind über „Benutzer\Anmeldungen“ Informationen darüber zu finden, wann sich Benutzer an Azure AD angemeldet haben, und über welche Anwendung die Anmeldung erfolgt ist. Auch die IP-Adresse, von der die Anmeldung erfolgt ist, und die Uhrzeit sowie der Status der Anmeldung (erfolgreich oder fehlgeschlagen) sind hier zu finden.

In Azure AD gibt es auch Gruppen. Diese finden Sie im Azure Active Directory Admin Center bei “Azure Active Directory\Gruppen”. Berechtigungen werden in Azure AD aber nicht über >Gruppen gesteuert, sondern über Rollen. Rufen Sie ein Benutzerkonto auf, sehen Sie hier auch den Menüpunkt „Zugewiesene Rollen“. Hier wird angezeigt, welche Verwaltungsrechte ein Benutzer hat. Sie können hier auch die Rollen entfernen oder einem Benutzerkonto weitere Rollen hinzufügen.

Computerkonten in Azure AD

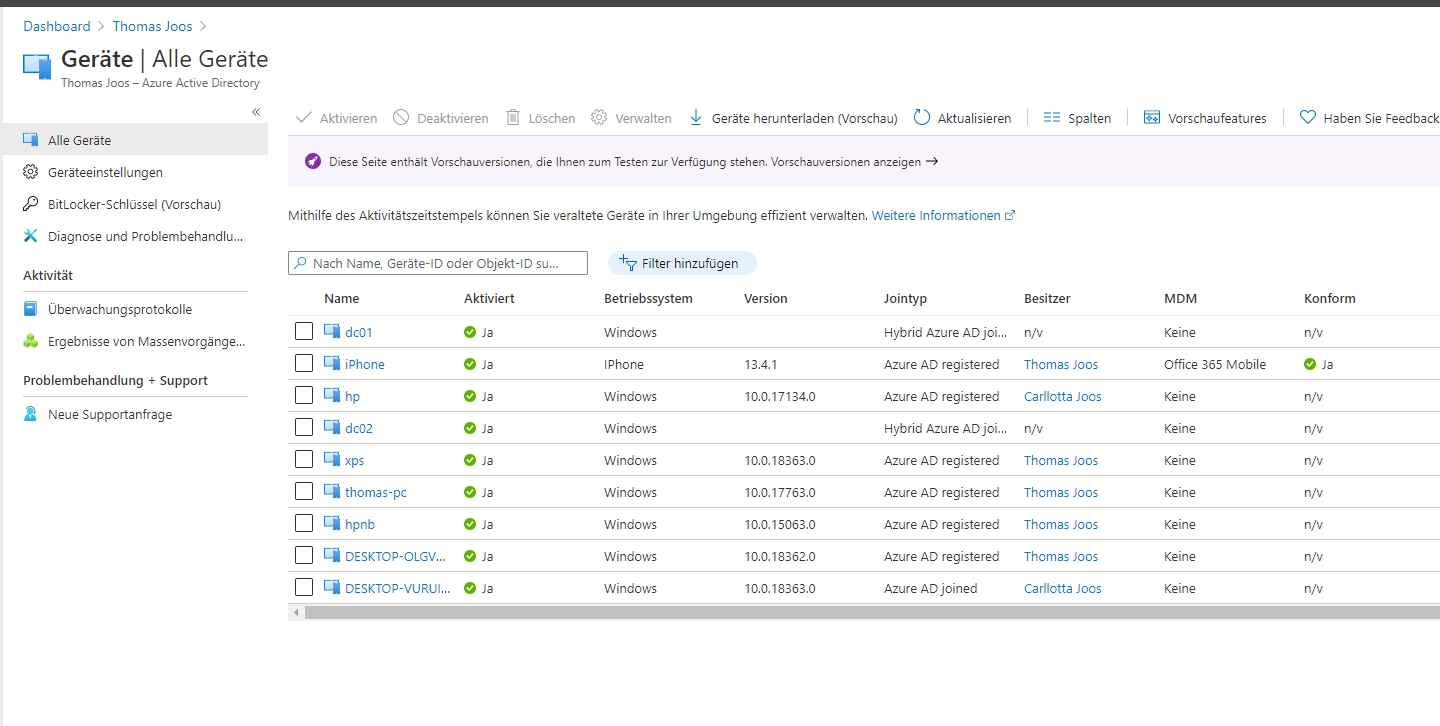

Neben Benutzern und Gruppen können auch Computerkonten Mitglied in Azure AD sein. Die Computer sind im Azure Active Directory Admin Center bei “Geräte\Alle Geräte“ zu finden. Die angebundenen Computer können zum Beispiel durch Microsoft Endpoint Manager abgesichert und zentral gesteuert werden. Wenn ein angebundener Computer mit BitLocker verschlüsselt wird, kann hierüber auch der Wiederherstellungsschlüssel bezogen werden.

Sicherheit in Azure AD überprüfen

Über den Menüpunkt „Azure Active Directory\Sicherheit“ im Azure Active Directory Admin Center finden Sie bei „Bericht“ die beiden Menüpunkte „Riskante Benutzer“ und „Riskante Anmeldungen“. Hier können Sie mit wenigen Klicks überprüfen, ob es bei verschiedenen Benutzerkonten Probleme bei der Anmeldung gab, die auf ein Sicherheitsrisiko hindeuten. In diesem Zusammenhang ist auch das „Security Center“ interessant. Hier erhalten Sie für das Azure-Abonnement und damit auch für Azure AD wichtige Sicherheitshinweise, mit denen die Sicherheit von Azure AD verbessert werden kann.

Fazit

Azure Active Directory bietet wichtige Funktionen, wenn es darum geht Benutzer in Cloud-Ressourcen zu authentifizieren. Durch die Zusammenarbeit mit lokalen Active Directory-Umgebungen können auch Benutzerkonten zwischen AD und Azure AD synchronisiert werden, um es dem Anwender einfacher bei der Anmeldung zu machen und SSO-Szenarien zu implementieren. Erweitern lassen sich diese Funktionen noch mit Azure AD Domain Services. Hier können in Azure zusätzlich noch Gruppenrichtlinien genutzt werden, sowie LDAP, Kerberos und NTLM. Dadurch erhalten Unternehmen flexible Möglichkeiten für die Authentifizierung von Benutzern für lokale Ressourcen und Dienste in der Cloud.

Unterstützung benötigt?

Gerne stellen wir Ihnen unsere Leistungen und Lösungen in einem persönlichen Gespräch vor und würden uns über Ihre Kontaktaufnahme sehr freuen!

Leave a Reply

<p>Danke für Ihre Anregungen, Fragen und Hinweise.<br/>Infos zum <a href="https://www.active-directory-faq.dekontakt/">Datenschutz</a></p>