In Netzwerken, die auf hybride Strukturen setzen, ist Single-Sign-On (SSO) ein wichtiger Bestandteil, um Benutzer zu entlasten und die Sicherheit im Netzwerk zu verbessern. Anstatt mit mehreren Konten arbeiten zu müssen, können Anwender nach der Anmeldung an Active Directory mit allen verknüpften Cloud-Diensten arbeiten, ohne sich erneut authentifizieren zu müssen. Das ist für Anwender bequemer und verhindert gleichzeitig Password-Fishing in der Cloud. Wir zeigen in diesem Beitrag, wie Single-Sign-On zwischen Active Directory und Azure Active Directory/Microsoft 365 funktioniert.

Index

Single-Sign-On mit Azure AD-Connect

Wenn in Microsoft-Netzwerken auf Cloud-Lösungen gesetzt wird, kommen häufig Microsoft Azure und Microsoft 365/Office 365 zum Einsatz. Hier wird bei der Authentifizierung auf Azure Active Directory gesetzt. Soll die Anmeldung der Benutzerkonten vereinfacht werden, ist die Anbindung von Active Directory an Azure Active Directory notwendig. Hier gibt es mehrere Wege. Wichtige Grundlage in diesem Fall ist Azure AD Connect. Wir haben die Einrichtung bereits in einem eigenen Beitrag beschrieben.

Microsoft bezeichnet die SSO-Anmeldung an Microsoft 365 oder Azure auch als Seamless SSO (nahtloses einmaliges Anmelden). Dabei melden sich die Benutzer an ihrem Gerät an Active Directory an. Da durch Azure AD Connect eine Verbindung zu Azure AD geschaffen wurde, können die Anmeldedaten auch in Azure und damit auch in Microsoft 365 genutzt werden. Die Anmeldung in Microsoft 365 basiert auf Azure AD. SSO muss bei der Einrichtung von Azure AD Connect allerdings konfiguriert werden.

Sobald eine Verbindung zwischen Active Directory und Azure Active Directory über Azure AD Connect zur Verfügung steht, können alle kompatiblen Anwendungen, die Azure AD nutzen, auch mit SSO angesprochen werden.

SSO im Azure-Portal verwalten

Um SSO zu nutzen, richten Sie daher zunächst Azure AD Connect ein. Sobald der Assistent abgeschlossen ist, werden die Benutzer im Microsoft 365 Admin Center angezeigt (https://admin.microsoft.com). Bei „Benutzer\Aktive Benutzer“ sollten die Benutzer aus dem lokalen Active Directory angezeigt werden.

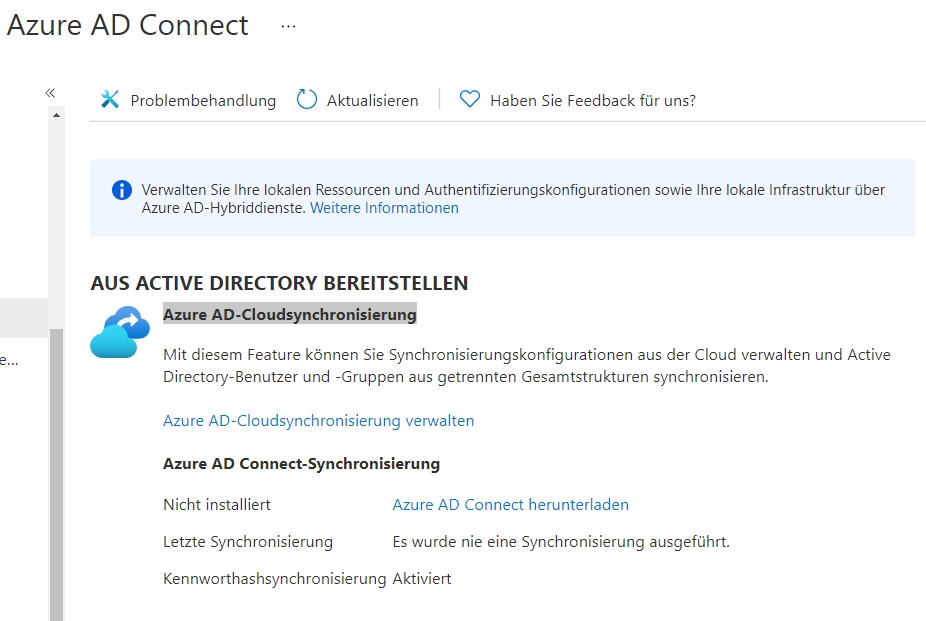

Neben Azure AD Connect bietet Microsoft auch den Dienst Azure AD Connect Cloud Sync an. In deutschen Umgebungen trägt dieser Dienste die Bezeichnung Azure AD-Cloudsynchronisierung. Die Einrichtung ist ebenfalls über den Menüpunkt „Azure AD Connect“ im Azure-Portal oder im Azure AD Admin Center zu finden.

Alle Möglichkeiten zur Verwendung von SSO unterstützt derzeit nur Azure AD Connect. Es ist aber zu erwarten, dass auch die Azure AD-Cloudsynchronisierung in Zukunft alle Funktionen unterstützen wird. Wollen Sie mit SSO arbeiten, sollten Sie daher zunächst auf Azure AD Connect setzen.

Die weitere Verwaltung und Einrichtung von SSO in Zusammenhang mit Azure AD oder Microsoft 365 erfolgt im Azure-Portal oder im Azure AD Admin Center. Die Einrichtung von SSO erfolgt wiederum über Azure AD Connect auf dem Computer im lokalen Netzwerk, der den Synchronisierungsagenten für Azure AD Connect bereitstellt. Das Azure AD Admin Center erreichen Sie über die URL https://aad.portal.azure.com. Die Einstellungen von Azure AD Connect und von Azure AD-Cloudsynchronisierung sind über den Menüpunkt „Azure Active Directory\Azure AD Connect“ zu finden. Hier sind im Bereich „Benutzeranmeldung“ auch die Möglichkeiten für das Anmelden an Azure-Ressourcen mit SSO zu finden. An dieser Stelle ist auch zu sehen, ob Single-Sign-On bereits funktioniert.

Seamless SSO versus Passthrough Authentication

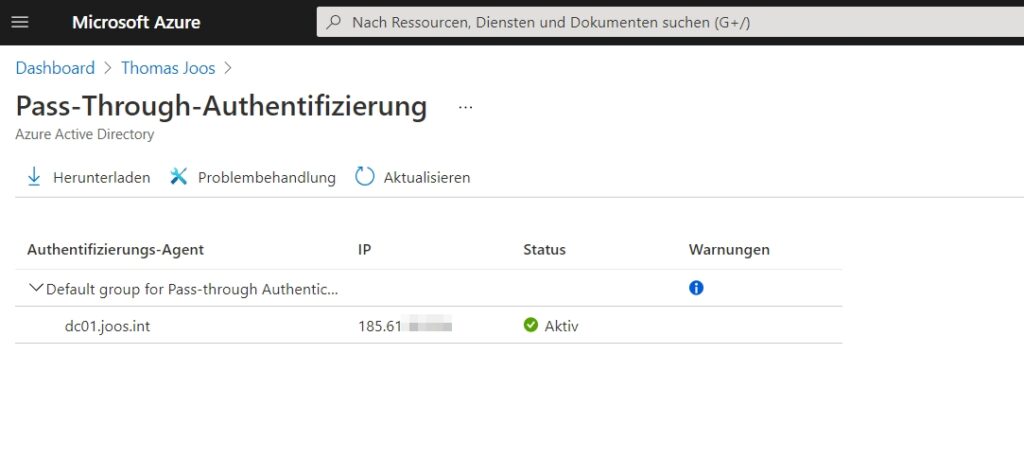

Für SSO in Zusammenarbeit von Active Directory und Azure AD stehen grundsätzlich zwei verschiedene Möglichkeiten zur Verfügung. Neben Seamless SSO kann in solchen Infrastrukturen bei „Benutzeranmeldung“ über „Pass-Through-Authentifizierung“ auch die eine weitere Option aktiviert werden, die das Anmelden von Benutzern in hybriden Infrastrukturen erleichtert und gleichzeitig die Anmeldungen absichert.

Pass-Through-Authentifizierung und Azure AD Password Hash Synchronization

Pass-Through-Authentifizierung erfordert den Einsatz von Azure AD Connect, Azure AD Connect Cloud Sync ist (noch) nicht in der Lage dazu. Das kann sich aber schnell ändern. Bei Aktivierung dieser Funktion können Anwender sich lokal und in der Cloud mit dem gleichen Kennwort anmelden. Es sind keine zwei Kennwörter und verschiedene Kennwörter notwendig. Wenn sich Benutzer an Azure AD mit ihrem Kennwort aus Active Directory anmelden, validiert Azure AD die Anmeldung im lokalen Active Directory.

Dabei handelt es sich um eine Alternative zu Azure AD Password Hash Synchronization. Bei Azure AD Password Hash Synchronization synchronisiert Azure AD Connect alle zwei Minuten (kann nicht geändert werden) einen Hashwert des lokalen Kennwortes (nicht das eigentliche Kennwort) mit Azure AD. Ändert ein Benutzer sein lokales Kennwort, synchronisiert Azure AD Connect den neuen Hashwert mit Azure AD.

Aus dem Hashwert kann das Kennwort nicht ausgelesen werden, aber Azure AD kann den Hashwert für die Anmeldung nutzen. In Azure AD stehen dann den Anwendern die gleichen Kennwörter zur Verfügung, wie im lokalen Active Directory. Dabei handelt es sich im Grunde genommen aber um kein echtes SSO, da sich die Benutzer noch einmal anmelden müssen, auch wenn dazu das gleiche Kennwort zur Verfügung steht.

Die Validierung des Kennwortes findet in diesem Fall aber mit Azure AD statt, da hier der Hash zur Verfügung steht. Bei Pass-Through-Authentifizierung erfolgt die Validierung gegen das lokale Active Directory.

Seamless Single-Sign-On und Primary Refresh Token im Vergleich zu Pass-Through-Authentifizierung

Im Gegensatz zur Pass-Through-Authentifizierung müssen sich bei Aktivierung von Seamless SSO die Benutzer in Azure oder Microsoft 365 nicht erneut mit ihrem Konto authentifizieren, sondern durch die Anmeldung am lokalen Active Directory erhalten die Benutzer auch Zugriff auf die Ressourcen in der Cloud, für die synchronisierte Konten konfiguriert wurden.

Seamless SSO kann mit Pass-Through-Authentifizierung und Azure AD Password Hash Synchronization kombiniert werden. Bei Verwendung von Seamless SSO führt Azure AD eine Kerberos-Authentifizierung gegen das lokale Active Directory durch. Damit die Technik funktioniert, muss der Client-PC Mitglied in Active Directory sein. Dadurch haben die Clients Zugriff auf das Kerberos Distribution Center (KDC), das für die Authentifizierung über Seamless SSO benötigt wird.

Um SSO zu aktivieren, kann bei der Einrichtung oder der nachträglichen Konfiguration von Azure AD Connect die Option „Einmaliges Anmelden aktivieren“ über den Menüpunkt „Benutzeranmeldung“ konfiguriert werden.

Für die Verwendung von Seamless SSO erstellt Azure AD Connect ein Computerkonto mit der Bezeichnung „AZUREADSSOACC“ im lokalen Active Directory. Das Konto sollte vor unberechtigten Zugriffen geschützt werden. Damit Seamless SSO funktioniert sollte die URL https://autologon.microsoftazuread-sso.com auf den Benutzercomputern zur internen Intranetzone konfiguriert werden. Das kann über Gruppenrichtlichtlinien erledigt werden. Die Werte zeigt Microsoft auf der Seite „Nahtloses einmaliges Anmelden mit Azure Active Directory: Schnellstart“ (https://docs.microsoft.com/de-de/azure/active-directory/hybrid/how-to-connect-sso-quick-start#step-3-roll-out-the-feature).

Wenn SSO in Azure AD Connect aktiviert wurde, kann die Option im Azure AD Admin Center bei „Azure AD Connect“ im Bereich „Benutzeranmeldung“ überprüft werden. Hier sollte bei „Nahtloses einmaliges Anmelden“ die Option „Deaktiviert“ hinterlegt sein. Außerdem sollte hier mindestens eine Domäne angezeigt werden, die sich mit Azure AD synchronisiert. Durch einen Klick auf den Link „Nahtloses einmaliges Anmelden“ ist die Domäne zu sehen und ob SSO funktioniert.

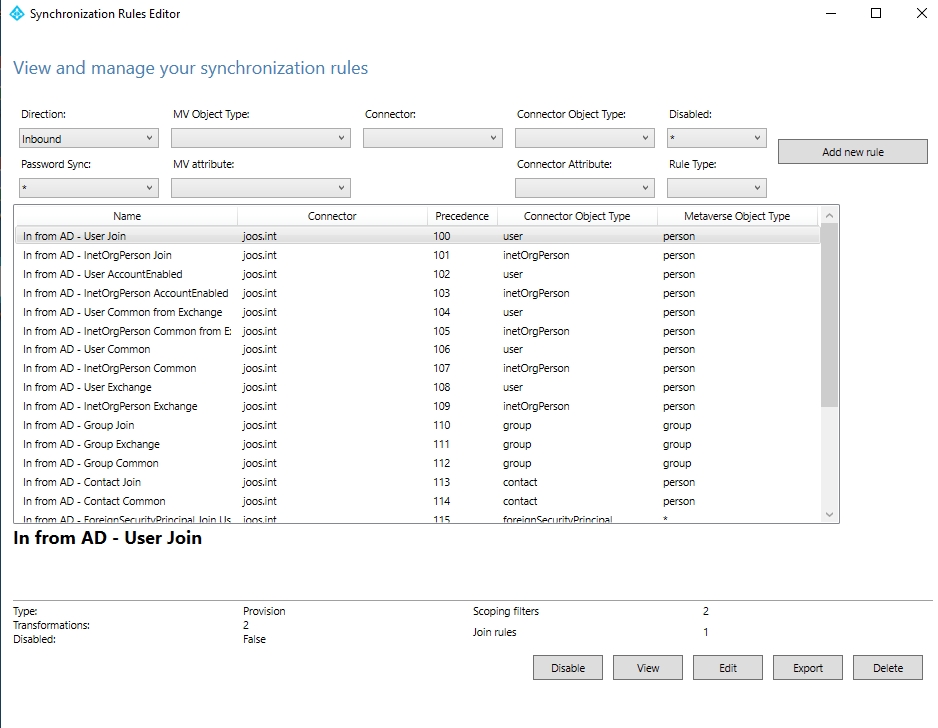

Parallel dazu steht in der Programmgruppe „Azure AD Connect“ auch ein Tool für das Festlegen von Synchronisierungsregeln zur Verfügung. Der „Synchronization Rules Editor“ ist dann sinnvoll, wenn gesteuert werden soll, welche Benutzer und Kennwörter mit Azure AD synchronisiert werden sollen.

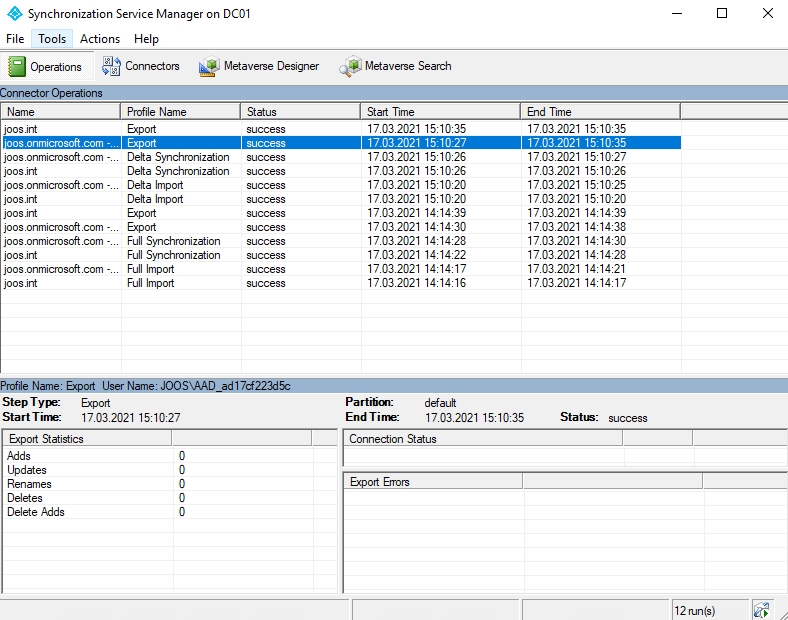

Parallel dazu sollte in der Programmgruppe auch regelmäßig mit dem Tool „Synchronization Service Manager“ überprüft werden, ob die Synchronisierungen erfolgreich verlaufen.

Haben Sie noch Fragen oder Anmerkungen zum Thema Single-Sign-On in einer AD und Azure AD/ M365 Umgebung, so können Sie uns gerne kontaktieren.

Unterstützung benötigt?

Gerne stellen wir Ihnen unsere Leistungen und Lösungen in einem persönlichen Gespräch vor und würden uns über Ihre Kontaktaufnahme sehr freuen!

3 Comments

Leave your reply.