LastLogonTimeStamp vs. msDS-LastSuccessfulInteractiveLogonTime

Ich möchte heute eine neue Funktion des Windows Server 2008 domain functional level und Windows Vista / Windows7 Clients vorstellen: LastSuccessfulInteractiveLogonTime

Index

Historie

Grundlegend geht es darum, festzustellen wann ein Benutzer sich zuletzt angemeldet hatte.

Bevor Windows Server 2003 den LastLogonTimeStamp einführte, gab es nur das Attribute LastLogon, welches aber nicht zwischen den DCs repliziert wurde. Somit war diese Information nur auf dem DC vorhanden, auf welchem die Anmeldung durchgeführt wurde. Es waren aufwendige Skripte nötig um alle DCs nach dem aktuellsten LastLogon zu durchsuchen. Mit Server 2003 wurde das LastLogonTimestamp Attribute eingeführt, welches zwischen den DCs repliziert wird. Um die Replikationslast zu verringern wird das LastLogonTimestamp Attribute nur alle 9-14 Tage repliziert. Diese verzögerte Replikation erschwert jedoch eine genaue Analyse.

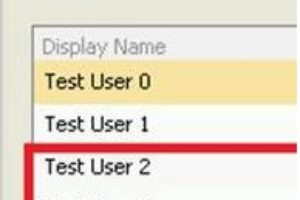

Mit dem Windows Server 2008 domain functional level wurden vier neue Attribute eingeführt:

|

1 2 3 4 |

msDS-FailedInteractiveLogonCount msDS-FailedInteractiveLogonCountAtLastSuccessfulLogon msDS-LastFailedInteractiveLogonTime msDS-LastSuccessfulInteractiveLogonTime |

Das Attribute msDS-LastSuccessfulInteractiveLogonTime enthält den Zeitstempel der letzten erfolgreichen interaktiven Anmeldung an einem Windows 7 oder Windows Vista Computer und wird wie ein normales Attribute direkt repliziert. Was natürlich im Gegenzug zu einer höheren Replikationslast führt.

Ein weiterer Vorteil bzw. Unterschied zum LastLogonTimeStamp ist, dass nur die interaktive Anmeldung an einem Computer protokolliert wird. Der LastLogonTimeStamp wird z.B. auch durch LDAP Anmeldungen oder Anmeldung an Netzwerkfreigaben aktualisiert.

Aktivierung

Die Aktivierung erfolgt über eine GPO (Group Policy). Die GPO muss sich sowohl auf Domain Controller beziehen, als auch auf Windows Vista / Windows 7 Computer und Windows Server 2008.

Achtung: wird z.B. die GPO für DCs gesetzt und die GPO für Windows Vista / Windows 7 vergessen, so schlägt die Anmeldung fehl!

Die Einstellung zieht nur bei Windows Vista / Windows 7 und Windows Server 2008 Computern, ältere Versionen ignorieren diese Einstellung.

Pfad zur GPO Einstellung:

Computer Configuration| Policies | Administrative Templates | Windows Components | Windows Logon Options | Display information about previous logons during user logon = Enabled

Weiterführende Informationen:

LastSuccessfulInteractiveLogonTime

Leave a Reply

<p>Danke für Ihre Anregungen, Fragen und Hinweise.<br/>Infos zum <a href="https://www.active-directory-faq.dekontakt/">Datenschutz</a></p>