Um Active Directory zuverlässig zu betreiben, sind verschiedene Sicherheitsoptimierungen enorm wichtig. Die Angriffe auf Netzwerke steigen weiter an und erfordern die notwendigen Maßnahmen. In vielen Unternehmen ist das Active Directory die Zentrale für das Anmelden von Benutzern, die Verwaltung von Berechtigungen und auch für weitere Dienste, wie Active Directory-Zertifikatsdienste oder Active Directory-Rechteverwaltung.

Wir zeigen in diesem Beitrag einige Tipps, wie sich die Sicherheit in Active Directory-Umgebungen schnell deutlich verbessern lässt. Dabei gehen wir auch auf Tools ein, die bei der Prüfung der Sicherheit helfen. Auch die Vorteile einer IAM-Lösung, wie dem FirstWare IDM-Portal, erläutern wir in diesem Beitrag und warum ein solches System sinnvoll für die Sicherheit in Active Directory ist.

Index

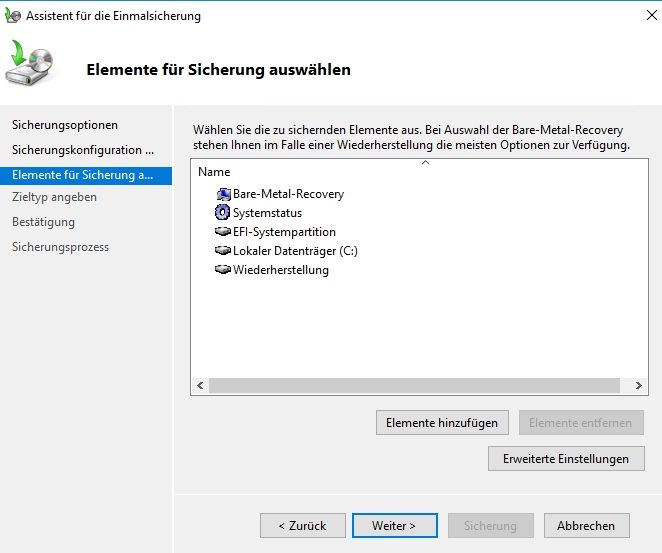

Tipp 1: Zum sicheren Active Directory gehört ein regelmäßiges Backup

Die Daten von Active Directory replizieren sich zwar zwischen Domänencontrollern, dennoch sollten die Daten regelmäßig gesichert werden. Dazu ist noch nicht einmal ein externes Sicherungsprogramm notwendig. Mit Bordmitteln ist es möglich, eine vollständige Sicherung des Servers inklusive wiederherstellbares Active Directory durchzuführen. Die gesicherten Daten können anschließend auch noch mit einer Backuplösung eines Drittherstellers gesichert werden. Um die Sicherung zu skripten, kann auch die Befehlszeile mit folgendem Befehl zum Einsatz kommen:

wbadmin start backup -allCritical -backuptarget:<Zielfestplatte> -quiet

Mehr zu diesem Thema ist im Beitrag „Backup und Recovery für Active Directory in der Praxis“ auf ip-insider.de zu finden.

Tipp 2: Erstellen von Snapshots der Active Directory-Datenbank

In allen aktuellen Windows Server-Versionen bis hin zu Windows Server 2022 ist es möglich, einen Snapshot der Active Directory-Datenbank zu erstellen. Der Snapshot wird als Schattenkopie der Datenbank erstellt. Ein Weg dazu ist folgender:

- Starten Sie Ntdsutil.

- Geben Sie „snapshot“ ein.

- Geben Sie „activate instance ntds“ ein.

- Geben Sie „create“ ein.

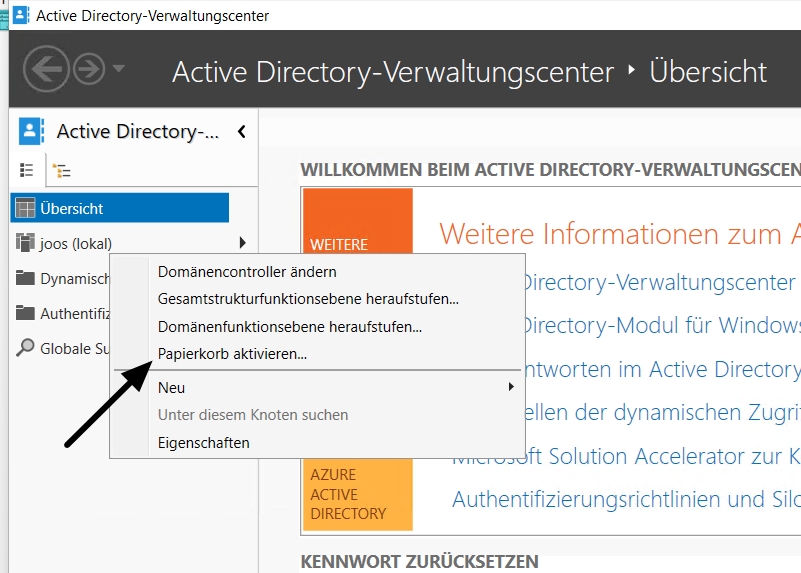

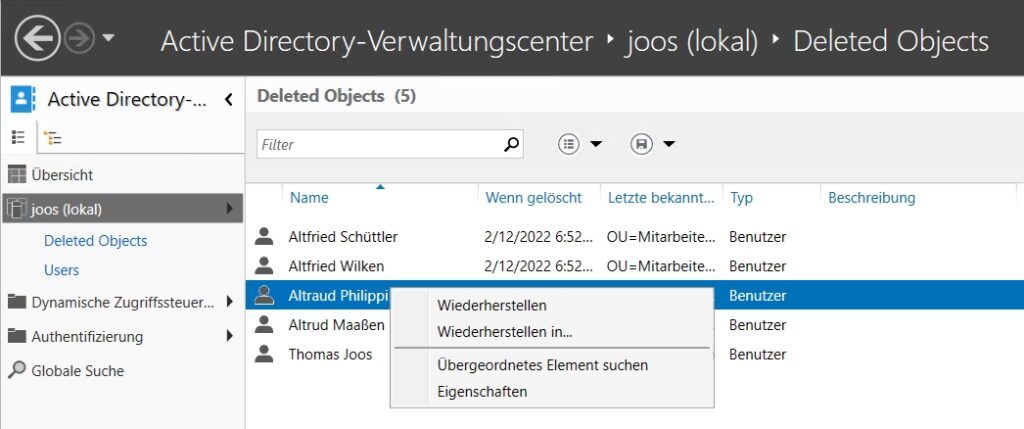

Tipp 3: Der Active Directory-Papierkorb im Praxiseinsatz

Mit dem Papierkorb in Active Directory können Sie gelöschte Objekte inklusive deren SID noch einige Zeit wiederherstellen. Damit das funktioniert, muss diese Funktion aber erst aktiviert werden. Die Verwaltung und auch die Verwendung des AD-Papierkorbs sind im Active Directory-Verwaltungscenter verfügbar.

Dieses startet über „dsac“. Über das Kontextmenü der Gesamtstruktur auf der linken Seite der Konsole im Active Directory-Verwaltungscenter lässt sich der Papierkorb aktivieren. Die Aktivierung ist auch über die PowerShell möglich, zum Beispiel mit:

Enable-ADOptionalFeature -Identity „CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=joos,DC=lab“ -Scope ForestOrConfigurationSet -Target „joos.lab“

Nach dem Neustart des Active Directory-Verwaltungscenters steht in der Ansicht der Organisationseinheiten die neue Organisationseinheit „Deleted Objects“ zur Verfügung. Aus dieser OU heraus können gelöschte Objekte über deren Kontextmenü wiederhergestellt werden.

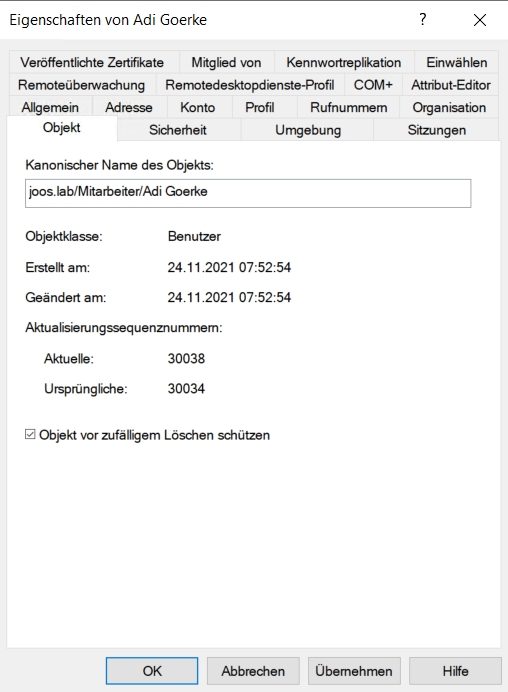

Tipp 4: Lösch-Schutz in Active Directory aktivieren

Es kann sinnvoll sein, für wichtige Objekte den Lösch-Schutz zu aktivieren, um ein versehentliches Löschen zu verhindern. Um die Funktionen zu steuern, kann in Active Directory-Benutzer und -Computer (dsa.msc) über den Menüpunkt „Ansicht“ die Option „Erweiterte Features“ aktiviert werden. Dort steht die Option „Objekt vor zufälligem Löschen schützen“ auf der Registerkarte „Objekt“ zur Verfügung.

Tipp 5: Verwaltungsmodelle mit geringen Rechten umsetzen

Zunächst sollte mit Administrator-Rechten sehr vorsichtig vorgegangen werden. Es ist wichtig, dass nicht ein Benutzerkonto in AD über umfassende Rechte verfügt, sondern besser ist die Delegation von Rechten an verschiedene Benutzerkonten, die zusätzlich ausschließlich für diesen Einsatzzweck genutzt werden. Dazu kommt, dass Administratoren für die tägliche Arbeit möglichst nicht mit dem Adminkonto arbeiten sollten, sondern ein herkömmliches Benutzerkonto zum Einsatz kommen soll.

Mehr dazu ist im Microsoft-Beitrag „Reduzieren der Angriffsfläche für Active Directory“ zu finden.

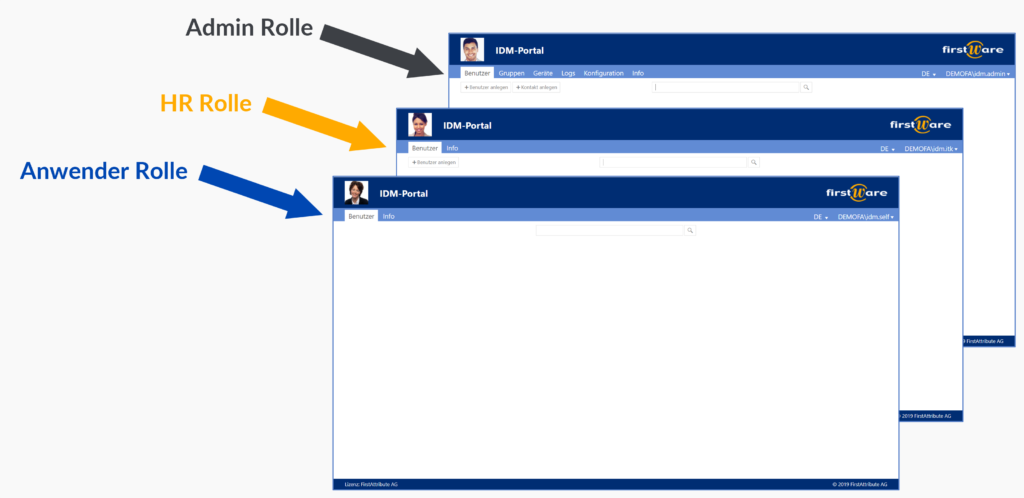

Im Rahmen der Absicherung von Active Directory spielt die Delegation der Rechte eine wesentliche Rolle. Die Verwaltung von Benutzerkonten, deren Rechte und alle Einstellungen, die Benutzer betreffen, sollten idealerweise über ein Identity-Management-System abgewickelt werden. Das stellt sicher, dass die Daten richtig gepflegt sind. Außerdem lassen sich Skripte hinterlegen und Einstellungen für die Benutzerkonten so anpassen, dass sie für maximale Sicherheit sorgen. Ein Beispiel dafür ist das FirstWare IDM-Portal von FirstAttribute. Die Oberfläche des IDM-Portals ist dazu bewusst einfach gehalten, sodass auch Anwender die Aufgaben durchführen können, die ansonsten keine umfassenden IT-Kenntnisse haben.

Dadurch lassen sich Sicherheitsfunktionen und -optionen automatisiert hinterlegen. Die Admins können diese Funktionen einfacher nutzen. Mit dem IDM-Portal können Unternehmen bereits beim Anlegen von neuen Benutzerkonten in Active Directory ein einheitliches Identity Management durchführen.

Tipp 6: Tier-Unterteilung von Active Directory ist ein elementarer Bestandteil für mehr Sicherheit

Die Sicherheit in Netzwerken mit Active Directory sollte in verschiedene Tiers aufgeteilt werden. Hochsichere Server sollten in Tier 0 positioniert sein. Benutzerkonten, die Tier 0-Systeme verwalten, sollten nicht auf Tier 1- und Tier 2-Geräten genutzt werden. Einfach ausgedrückt heißt das: Benutzerkonten aus Tier 0, zum Beispiel die Domänenadministratoren, dürfen nicht für die Anmeldung an Arbeitsstationen in Tier 2 und auch nicht zur Anmeldung an Servern in Tier 1 genutzt werden. Es gilt also zu verhindern, dass von „unsicheren“ Tier-Geräten aus, eine Steuerung der übergeordneten Tiers durchgeführt werden kann. Für solche Infrastrukturen ist es nahezu unerlässlich, auf ein Identity- Management-System zu setzen.

Dadurch lässt sich garantieren, dass die Verwaltung von AD und vor allem das Anlegen der Benutzerkonten mit maximaler Sicherheit und Effizienz erfolgen kann. Daher ist auch hier das IDM-Portal ein interessantes Instrument, das dafür sorgen kann, eine Tier-Berechtigungs-Struktur in Microsoft -Netzwerken umzusetzen. Microsoft beschreibt diese Vorgehensweise auf der Seite „Enterprise Zugriffsmodell“.

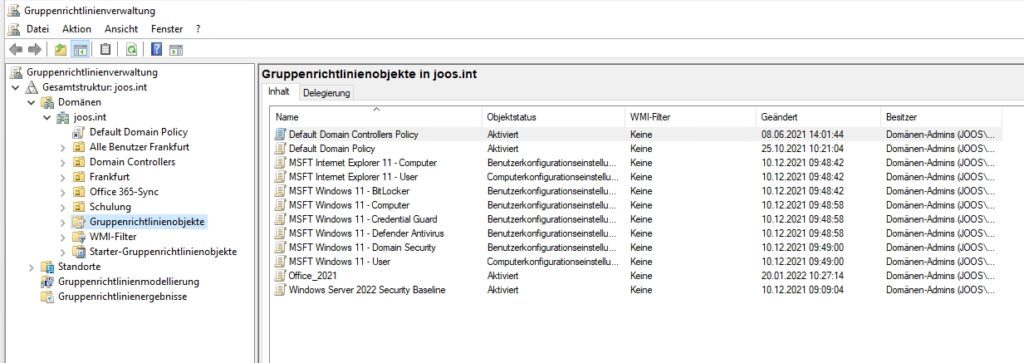

Tipp 7: Sicherheitsempfehlungen von Microsoft automatisiert umsetzen

Das Microsoft Security Compliance Toolkit ist ein kostenloses Werkzeug von Microsoft, mit dem Sicherheitseinstellungen im Netzwerk über Gruppenrichtlinien verteilt werden können. Die Umsetzung dazu ist im Security-Insider-Beitrag „Security-Baseline für Windows Server 2022 und Windows 11“ zu finden.

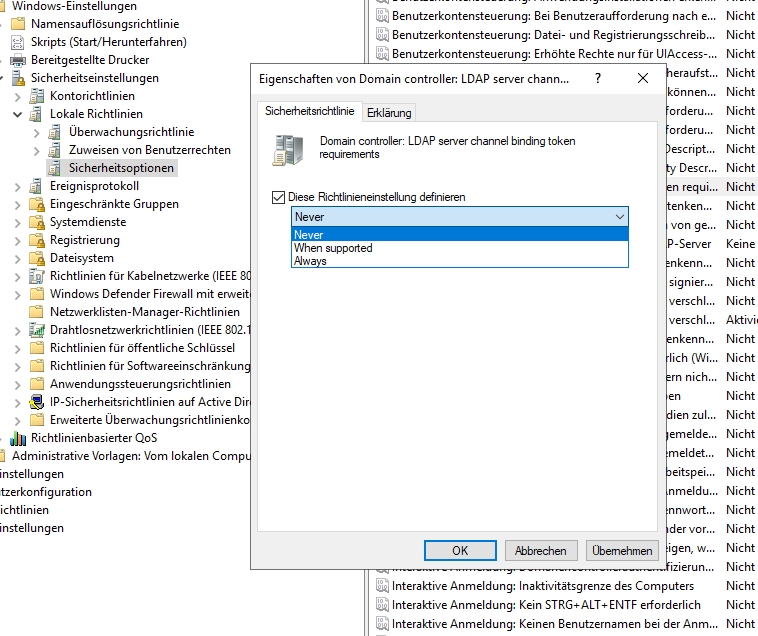

Tipp 8: LDAP over SSL in Active Directory

Mit der Signierung des LDAP-Verkehrs zwischen Clients und Domänencontrollern wird der Datenverkehr in Active Directory deutlich sicherer gestaltet. Die Aktivierung von LDAPS erfolgt über Gruppenrichtlinien. Microsoft empfiehlt die Aktivierung dringend. Die Einstellungen sind in den Gruppenrichtlinien bei “Domain controller: LDAP server channel binding token requirements“ oder bei „Computerkonfiguration\Richtlinien\Windows-Einstellungen\Sicherheitseinstellungen\Lokale Richtlinien\Sicherheitsoptionen“ zu finden.

Hier können die Optionen „When supported“ oder „Always“ aktiviert werden. Auf deutschsprachigen Domänencontrollern wird die Einstellung „Domänencontroller: Signaturanforderungen für LDAP-Server“ aktiviert und auf „Signatur erforderlich“ gesetzt. Allerdings sollten hier erst die Clients konfiguriert werden. Auf den Clients wird die Einstellung „Netzwerksicherheit: Signaturanforderungen für LDAP-Clients“ im gleichen Pfad gesetzt. Die praktische Einrichtung dazu wird im IP-Insider Beitrag „LDAP-Signierung und LDAP Channel Binding für Domänencontroller“ ausführlich beschrieben. Noch zuverlässiger ist die Verschlüsselung von LDAP mit SSL (LDAPS). Dadurch lässt sich der Datenverkehr zwischen Domänencontrollern und Clients verschlüsseln.

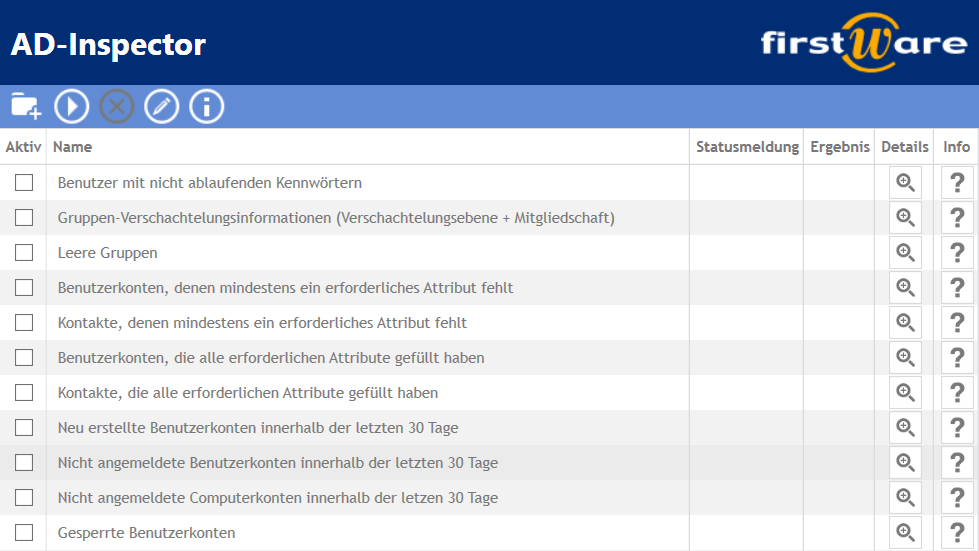

Zusatz-Tipp: Regelmäßig AD-Analysen durchführen

Es ist nicht immer einfach, den Überblick über alle Aufgaben im IT-Bereich zu behalten. Täglich gibt es Änderungen, die sich auf die technologische Infrastruktur des Unternehmens auswirken.

Überprüfen Sie Ihr AD mit dem AD Inspector der FirstAttribute AG. Nutzen Sie das AD Analyse Tool, um Abfragen gegen Ihr Active Directory zu machen. Die Software ist selbsterklärend und ermöglicht Ihnen 17 verschiedene Reports.

Es lohnt sich zu wissen, was in Ihrem Active Directory vorgeht. Das Analyse-Tool durchleuchtet wichtige Faktoren, wie neu erstellte Benutzerkonten, nicht angemeldete Benutzerkonten, leere und verschachtelte Gruppen, gesperrte Benutzerkonten und vieles mehr. Sie erhalten einen ersten Überblick zur Sicherheitslage in Ihrem AD.

Liebe Leserinnen und Leser des ADFAQ-Blogs. Vielen Dank für Ihr Interesse an unseren Artikeln. Unsere Expertinnen und Experten schreiben diese Artikel nach bestem Wissen und Gewissen, aber die Welt der IT verändert sich schnell. In der Regel aktualisieren wir die geschriebenen Blogs nicht oder eher selten. Deshalb können wir nicht garantieren, dass die Inhalte immer aktuell sind. Sie finden hier einen Link zu der im Artikel beschriebenen Lösung zur IAM Delegation von Rechten, dem FirstWare IDM-Portal.

Unterstützung benötigt?

Gerne stellen wir Ihnen unsere Leistungen und Lösungen in einem persönlichen Gespräch vor und würden uns über Ihre Kontaktaufnahme sehr freuen!

Leave a Reply

<p>Danke für Ihre Anregungen, Fragen und Hinweise.<br/>Infos zum <a href="https://www.active-directory-faq.dekontakt/">Datenschutz</a></p>