Bei Azure AD Security Attributes handelt es sich um Schlüssel-Wert-Paare, die in Azure AD benutzerdefiniert erstellt werden können. Dadurch können Benutzern Unternehmensanwendungen oder verschiedene Azure-Ressourcen (z. Bsp. bestimmte Werte wie Kostenstelle, Projektzugehörigkeit oder Personalnummer) als benutzerdefiniertes Attribut zugewiesen werden. Diese Attribute stehen im kompletten Abonnement für eine Vielzahl an Ressourcen zur Verfügung. Für den Einsatz ist ein Azure AD Premium P1- oder P2-Abonnement notwendig. Die Verwaltung der Attribute finden im Azure Active Directory Admin Center statt.

Index

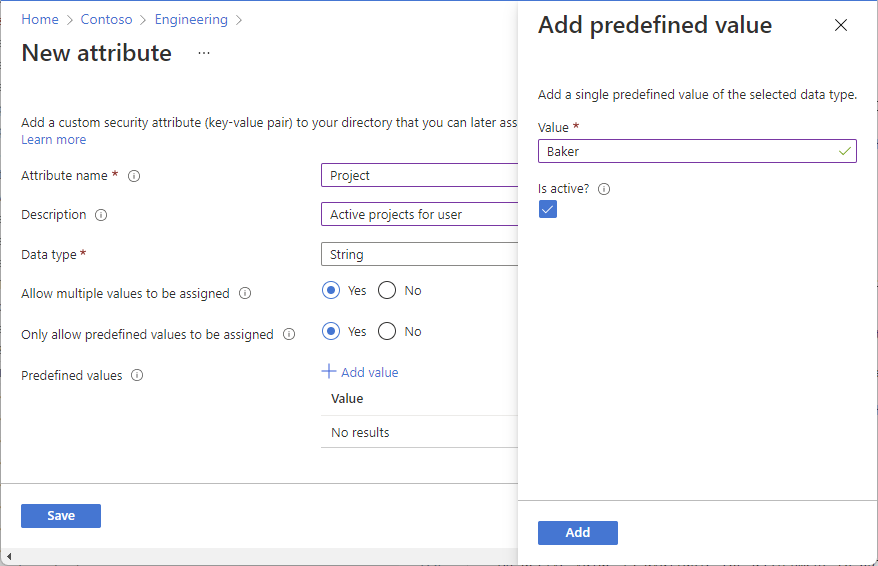

Rollen zur Rechteverwaltung in Azure AD

Dazu kommt die Möglichkeit zu steuern, welche Benutzerkonten diese Attribute pflegen und lesen dürfen. Dafür hat Microsoft verschiedene Rollen in Azure AD integriert, die verschiedene Rechte für die Verwaltung der Attribute haben. Die Rollen ermöglichen eine spezifische Steuerung, wer die Attribute anlegen, zuweisen oder lesen darf. Die Attribut-Governance steuert den Zugriff auf sensible Informationen, ohne deren Nutzen einzuschränken. Als Datentypen stehen boolesche Werte, ganze Zahlen oder Strings zur Verfügung. Auch das Hinterlegen von mehreren Werten ist möglich. Dazu kommt die Definition von vorgegebenen Werten.

Azure AD-Synchronisierung: Sicherheitsattribute an Benutzer aus Active Directory zuweisen

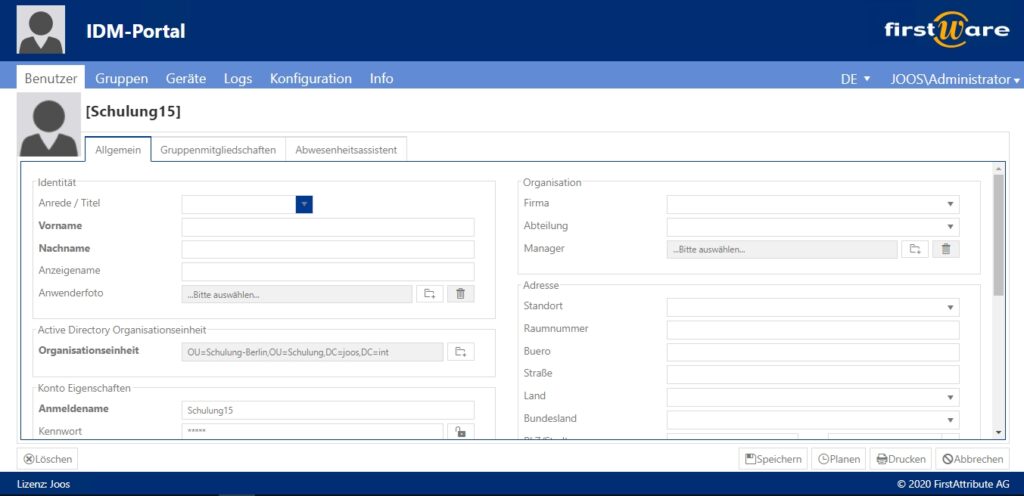

Das Zuweisen von Sicherheitsattributen an Benutzer, die aus Active Directory zu Azure AD synchronisiert wurden, ist möglich. In diesem Fall sollte darauf geachtet werden, dass die anderen Attribute in Active Directory korrekt gepflegt sind, damit die Zusammenarbeit mit den Azure Active Directory Custom Security Attributes optimal funktioniert. Microsoft stellt dazu verschiedene Möglichkeiten zur Verfügung, die wir bereits in verschiedenen Beiträgen behandelt haben, zum Beispiel in „Azure AD Connect und Azure AD Connect Cloud Sync„.

Lösungen, wie das FirstWare IDM-Portal von FirstAttribute helfen dabei, die Attribute in Active Directory richtig zu pflegen, sodass synchronisierte Konten mit Sicherheitsattributen erweitert werden können. Das IDM-Portal ermöglicht eine umfassende Automatisierung von allen Aufgaben rund um das Identity Management und die Delegierung von Aufgaben in die Personalabteilung oder an andere Stellen des Unternehmens. Die gleichen Anwender können in einem solchen Szenario anschließend auch berechtigt werden, die Sicherheitsattribute zu steuern. Das IDM-Portal setzt nicht auf proprietäre Technologien, sondern nutzt Funktionen, die Microsoft in Windows, Active Directory, Azure und Microsoft 365/Office 365 integriert hat.

Nur sauber gepflegte Attribute in Active Directory resultieren in korrekt synchronisierten Daten in Azure AD. Erhalten diese AD-Benutzer im Anschluss in Azure AD noch Custom Security Attributes, spielen alle anderen Attribute ebenfalls noch eine Rolle. Auf Basis der gesammelten Attribute lassen sich Benutzern umfassend Rechte zuweisen. Auch Filter können so gesetzt werden, damit diese richtig funktionieren. Ebenso funktioniert das Anlegen von Gruppen mit Attributen. Wichtig ist die korrekte Pflege aller Attribute.

Mit Zusatztool den Nutzen von Azure Active Directory Custom Security Attributes noch verbessern

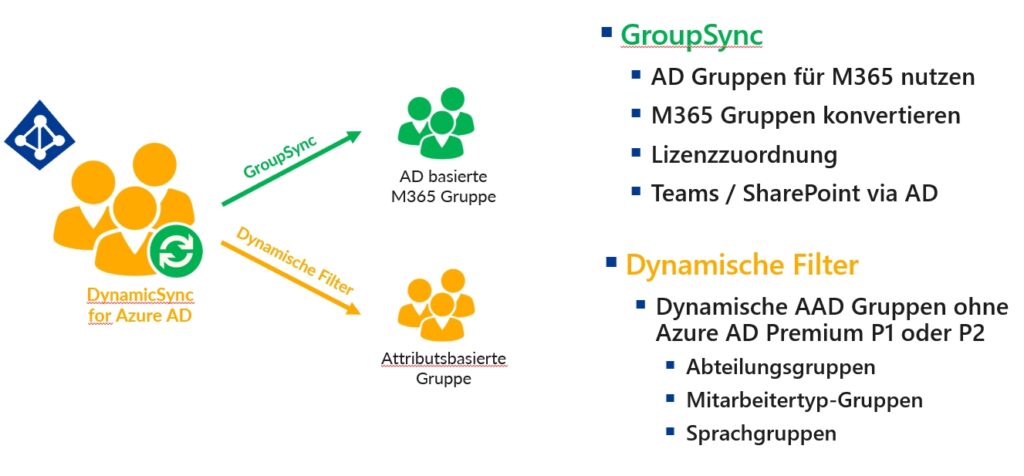

Parallel dazu kann das cloud-basierte Tool DynamicSync die Synchronisierung von Gruppen in Azure AD übernehmen. Bei der Verwendung von DynamicSync pflegen Administratoren die Gruppen und Berechtigungen in lokalen Active Directory-Gesamtstrukturen. Anschließend synchronisieren sie die Gruppen in die Cloud und bearbeiten sie mit DynamicSync weiter. Das Tool ist auch in der Lage, Sicherheitsattribute zu synchronisieren. Die synchronisierten Konten können wiederum in Azure AD auch weitere Sicherheitsattribute erhalten, die zusätzlich zu den Attributen aus AD hinzugefügt werden, zum Beispiel zur Steuerung von Gruppen aus Active Directory zu Azure AD.

Zusammen mit dem IDM-Portal ergibt sich dadurch eine Lösung, mit der Konten in Active Directory und Azure AD im Einklang stehen, miteinander synchronisiert werden und gleichzeitig auch in Gruppen und damit Teams zusammengefasst werden können:

- Dynamische Gruppen lassen sich in Active Directory und Azure AD vollständig automatisiert pflegen

- Synchronisierung von Azure AD-Gruppen in neue M365 Gruppen, zum Beispiel für Microsoft Teams

- Hinzufügen und Entfernen von Mitgliedern in die synchronisierten Gruppen

- Das Erstellen attributbasierter Gruppen mit dynamischen Filtern, auch auf Basis von Azure Active Directory Custom Security Attributes.

Die Pflege der Gruppe im lokalen Active Directory kann entweder mit herkömmlichen Mitteln erfolgen oder mit Zusatztools wie dem FirstWare IDM-Portal. Dadurch lassen sich relativ einfach komplette Berechtigungsstrukturen in die Cloud synchronisieren und in Microsoft Azure und Microsoft 365 nutzen. Diese optimal gepflegten Benutzerkonten können jetzt noch hocheffektiv mit Azure Active Directory Custom Security Attributes erweitert werden.

Mehr Sicherheit und Überblick in Azure AD mit Azure Active Directory Custom Security Attributes

Mit Azure Active Directory Custom Security Attributes lassen sich auch sensible Daten an dieser Stelle speichern, zum Beispiel Stundensatz, Einstellungsdatum oder andere Informationen. Globale Administratoren dürfen zunächst keine Attribute lesen und auch keine Attribute pflegen. Diese Admins dürfen nur die Rechte zuweisen, wer diese Rechte hat, natürlich auch an sich selbst. Das zeigt, dass die Azure Active Directory Custom Security Attributes einen großen Bezug für die Sicherheit und den Datenschutz haben. Das Recht, diese zu lesen oder zu bearbeiten, muss explizit zugewiesen werden.

Diese Attribute bieten die Möglichkeit, Informationen zu Benutzern und anderen Ressourcen in Azure zu speichern und dabei festzulegen, wer Zugriff haben soll. Gleichzeitig können interne Systeme in Azure diese Daten nutzen, zum Beispiel für den Aufbau von dynamischen Gruppen, in denen nur Benutzer Mitglied sein sollen, die bestimmte Attribute haben. Auch zum Filtern von Unternehmensanwendungen sind Azure Active Directory Custom Security Attributes sinnvoll. Dadurch können Verantwortliche alle Unternehmensanwendungen auf Basis verschiedener Attribute filtern und den Überblick verbessern. Die Attribute können aber noch wesentlich mehr.

Attribute Based Access Control (ABAC) mit Role Based Access Control (RBAC) nutzen

Die benutzerdefinierten Attribute lassen sich anschließend Benutzerkonten in Azure AD zuweisen und dadurch auch als Objekte für dynamische Gruppen nutzen. Diese Gruppen lassen sich auf Basis von Attributen erstellen, die Benutzern zugewiesen wurden. Dabei kann es sich auch um Azure Active Directory Custom Security Attributes handeln. Auch beim Zuweisen von Rechten in Active Directory über Azure Role Assignments können diese Attribute zum Einsatz kommen.

In diesem Bereich arbeiten die neuen Security Attributs mit Attribute Based Access Control (ABAC) in Azure zusammen. ABAC nutzt Role Based Access Control (RBAC). So können Benutzern mit bestimmten Attributen im Benutzerkonto Rechte zugewiesen werden. ABAC bietet eine sehr granulare Abstimmung, zu der RBAC für sich alleine nicht in der Lage ist. Die Verwendung von ABAC beschreibt Microsoft auf der Seite „Introducing Attribute Based Access Control (ABAC) in Azure„.

Wie funktioniert die Verwendung von ABAC mit Azure Active Directory Custom Security Attributes?

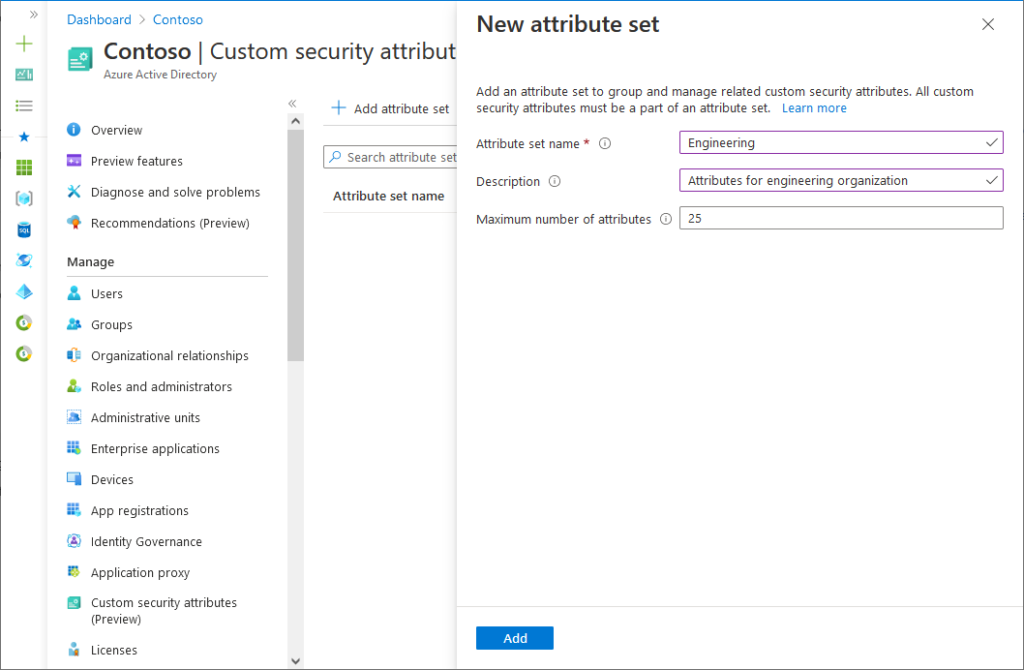

Zunächst werden in Azure AD die Active Directory Custom Security Attributes angelegt, sodass sie generell zunächst in Azure AD verfügbar sind. Dazu wird im ersten Schritt im Azure Active Directory Admin Center ein Attribute Set erstellt, in dem verschiedene Attribute gesammelt werden können. Solange es sich um ein Preview-Feature handelt, ist es nicht in allen Abonnements verfügbar. Zu finden ist die Funktion bei „Custom security attributes“ direkt nach Auswahl von „Azure Active Direcory“ im Azure Active Directory Admin Center. Hier lassen sich neue Sets erstellen.

Ein Beispiel dafür ist „Engineering“. In diesem Set werden wiederum die verschiedenen Attribute zusammengefasst, die für „Engineering“ benötigt werden. Auf dem gleichen Weg können auch weitere Sets erstellt werden, zum Beispiel für verschiedene Projektgruppen. Die Vorgehensweise dazu zeigt Microsoft auf der Seite „Introducing Azure AD custom security attributes“ und „What are custom security attributes in Azure AD?„

Wenn die Attribut Sets und die dazugehörigen Attribute angelegt sind, können diese an Unternehmensanwendungen oder an Benutzer zugewiesen werden. Generell können Azure Managed Identities die Attribute aus den einzelnen Sets nutzen. Sind Attribute zugeordnet, können diese bei den verschiedenen Filtern in Azure genutzt werden. Als Beispiel können zum Beispiel verschiedenen Anwendungen Prioritäten zugewiesen werden. Anhand des benutzerdefinierten Attributs können Anwendungen mit einer bestimmten Priorität gefiltert werden. Die Vorgehensweise dazu beschreibt Microsoft auf der Seite „Add or deactivate custom security attributes in Azure AD„. Die Zuweisung der Attribute ist wiederum auf der Seite „Assign or remove custom security attributes for a user“ zu finden.

Verwaltung der Azure Active Directory Custom Security Attributes in der PowerShell

Die Verwaltung der Azure Active Directory Custom Security Attributes kann auch in der PowerShell erfolgen. Dadurch lassen sich die einzelnen Funktionen auch skripten. Sinnvoll ist das auch beim Einsatz von Lösungen wie dem FirstWare IDM-Portal von FirstAttribute. Hier ist es zum Beispiel möglich, PowerShell-Skripte beim Anlegen von Benutzerkonten auszuführen. Hier können auch die Cmdlets zur Pflege der Sicherheitsattribute in Azure AD gepflegt werden. Die einzelnen Sets können mit dem Cmdlet „Get-AzureADMSAttributeSet“ angezeigt werden. Ein neues Set wird mit „New-AzureADMSAttributeSet“ angelegt, aktualisieren lassen sich die Sets mit „Set-AzureADMSAttributeSet“, zum Beispiel:

Set-AzureADMSAttributeSet -Id „Engineering“ -Description „Attributes for cloud engineering team“

Set-AzureADMSAttributeSet -Id „Engineering“ -MaxAttributesPerSet 20

Alle vorhandenen Sicherheitsattribute lassen sich mit “ Get-AzureADMSCustomSecurityAttributeDefinition“ anzeigen, neue Attribute werden mit „New-AzureADMSCustomSecurityAttributeDefinition“ angelegt. Auch die Attribute können nachträglich bearbeitet werden mit „Set-AzureADMSCustomSecurityAttributeDefinition“. Eine Liste aller Cmdlets sind auf der Seite „Add or deactivate custom security attributes in Azure AD“ zu finden.

Liebe Leserinnen und Leser des ADFAQ-Blogs. Vielen Dank für Ihr Interesse an unseren Artikeln. Unsere Expertinnen und Experten schreiben diese Artikel nach bestem Wissen und Gewissen, aber die Welt der IT verändert sich schnell. In der Regel aktualisieren wir die geschriebenen Blogs nicht oder eher selten. Deshalb können wir nicht garantieren, dass die Inhalte immer aktuell sind. Sie finden hier einen Link zu der im Artikel beschriebenen Lösung des M365 Identitätsmanagements. Sollten Sie sich für dynamische Gruppen in Azure AD interessieren, ist DynamicSync das geeignete Tool für Sie.

Unterstützung benötigt?

Gerne stellen wir Ihnen unsere Leistungen und Lösungen in einem persönlichen Gespräch vor und würden uns über Ihre Kontaktaufnahme sehr freuen!

Leave a Reply

<p>Danke für Ihre Anregungen, Fragen und Hinweise.<br/>Infos zum <a href="https://www.active-directory-faq.dekontakt/">Datenschutz</a></p>