In Azure Active Directory (Azure AD) gibt es verschiedene Gruppentypen, die für unterschiedliche Zwecke verwendet werden. In diesem Artikel erläutern wir die verschiedenen Gruppen und ihre Funktionen. Generell gibt es vor allem zwei verschiedene Gruppentypen, Sicherheitsgruppen und M365 Gruppen, für die es wiederum Untertypen gibt, die unterschiedliche Möglichkeiten bieten. In den nächsten Abschnitten gehen wir genauer darauf ein.

Index

Unterschiede zwischen Gruppen im On-Premises AD und Azure AD

Active Directory und Azure Active Directory sind beides Verzeichnisdienste von Microsoft. Sie dienen der Verwaltung von Benutzerkonten und Zugriffsrechten. Active Directory wird hauptsächlich in lokalen Netzwerken eingesetzt. Azure AD, der cloud-basierte Verzeichnisdienst, kümmert sich um die Verwaltung von Identitäten auf Microsofts Cloud-Plattform Azure. Bei hybriden Szenarien kommen lokale ADs in Verbindung mit Azure AD zum Einsatz, oft zusammen mit der Synchronisierung der beiden Verzeichnisse.

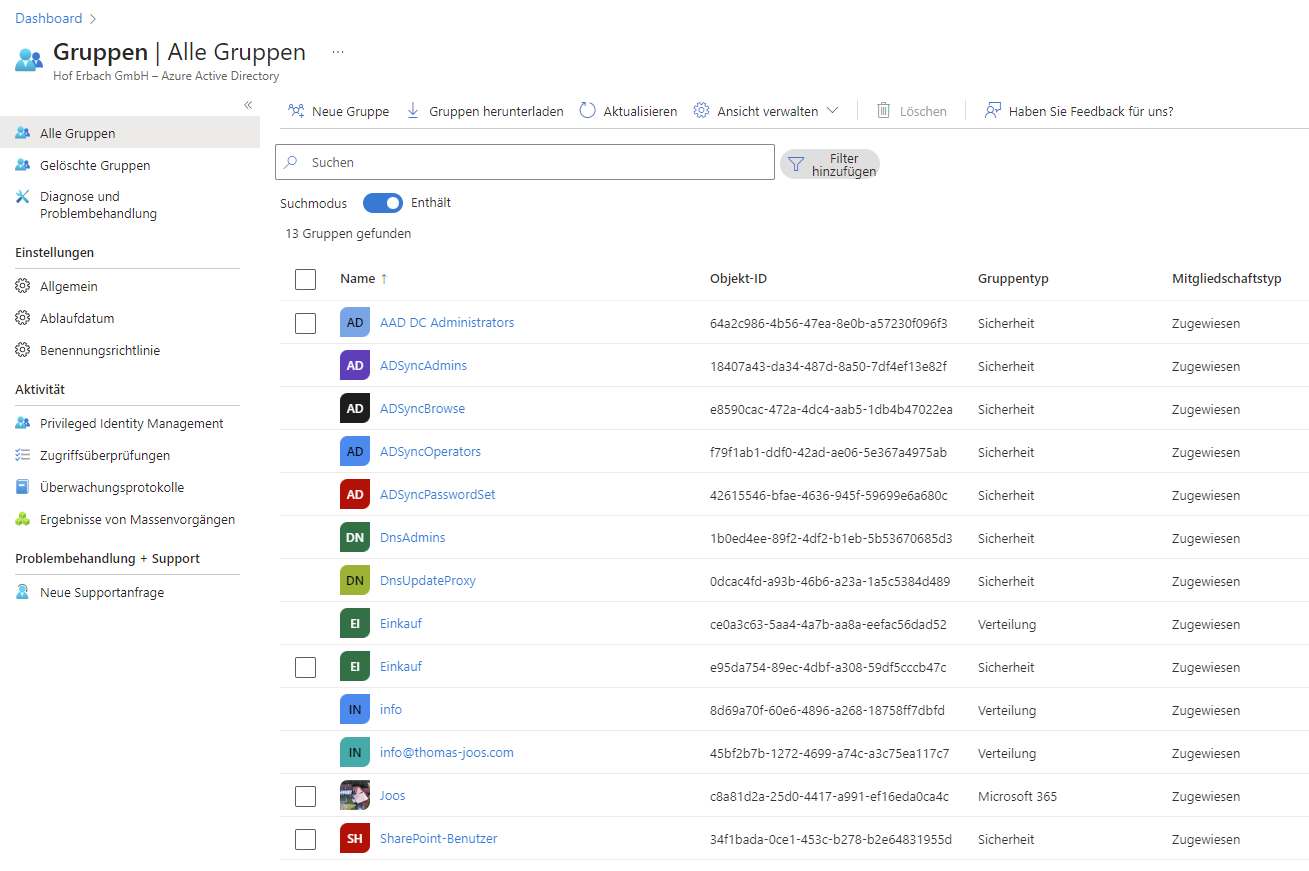

Die Funktionalität der Gruppen in beiden Diensten ist ähnlich, es gibt jedoch Unterschiede bei der Verwaltung und im Umgang. Im Active Directory gibt es Sicherheitsgruppen und Verteilergruppen. Sicherheitsgruppen nutzen Sie für den Zugriff auf Ressourcen. Verteilergruppen werden für E-Mail-Verteilerlisten verwendet. Azure AD hingegen bietet neben Sicherheitsgruppen auch Microsoft 365 (M365) Gruppen, Geräte- und Anwendungssicherheitsgruppen. M365 Gruppen sind in der Cloud gehostete Gruppen. Sie verfügen über eine E-Mail-Adresse und eine Sammlung von Online-Ressourcen.

Sicherheitsgruppen in Azure AD

Sicherheitsgruppen nutzt Azure AD hauptsächlich, um Zugriffsrechte auf Ressourcen in Azure und den zugehörigen Diensten zu gewähren oder zu verweigern. Zum Beispiel lässt sich die Mitgliedschaft in einer Sicherheitsgruppe verwenden, um den Zugriff auf eine Anwendung, eine SharePoint-Website oder eine Dateifreigabe zu steuern. Diese Gruppen können Benutzer verwenden, um E-Mails an eine Gruppe von Benutzern in Exchange Online zu senden.

Sicherheitsgruppen unterscheiden sich in Azure AD zwischen dynamischen Gruppen und synchronisierten Gruppen. Beim Mitgliedschaftstyp „Zugewiesen“ weisen Admins die Benutzer fest den Gruppen zu, ähnlich wie in Active Directory.

M365 Gruppen spielen eine wichtige Rolle in Azure AD

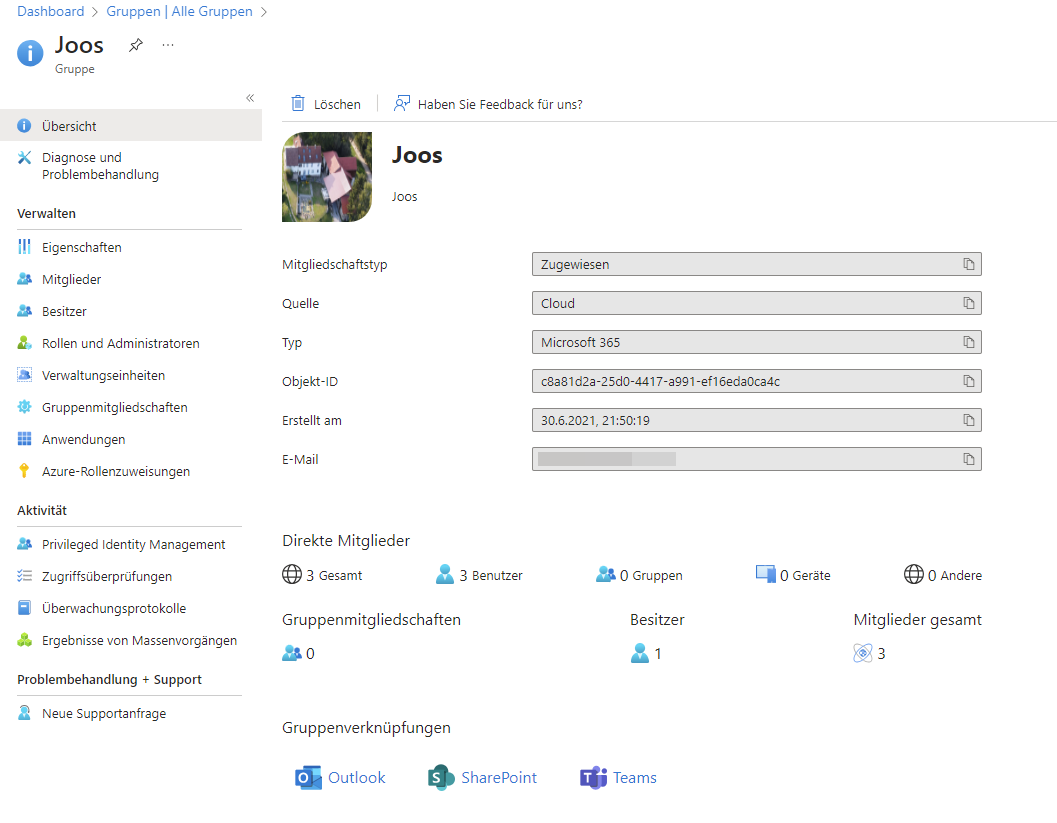

Für Microsoft 365 spielt Azure AD eine wichtige Rolle, da die Authentifizierung der Benutzer über Benutzerkonten in Azure AD erfolgt. In diesem Zusammenhang sind auch die M365 Gruppen interessant.

M365 Gruppen dienen dazu, eine Gruppe von Benutzern zu erstellen und Zugriff auf bestimmte M365-Ressourcen wie SharePoint-Websites, Teams und andere Ressourcen zu gewähren. Eine M365 Gruppe ist also im Prinzip auch eine Sicherheitsgruppe, allerdings mit mehr Funktionen. Sie kommen bei der Verwendung von M365 vor allem dann zum Einsatz, wenn verschiedene Benutzer in gemeinsamen Teams zusammen an Ressourcen arbeiten, die wiederum auf Diensten in M365 aufbauen, zum Beispiel Exchange Online oder SharePoint Online.

Verwaltete (dynamische) und synchronisierte Gruppen

Die Unterschiede zwischen diesen beiden Gruppentypen sind erheblich, weshalb sie einzeln betrachtet werden.

Verwaltete bzw. dynamische Gruppen

Funktionsweise

Verwaltete Gruppen (dynamische Gruppen) sind Gruppen, deren Mitgliedschaft auf Regeln basiert. Beispielsweise können Sie eine Regel erstellen, die besagt, dass alle Benutzer mit einer E-Mail-Adresse, die mit „@ihrefirma.de“ endet, Mitglieder der Gruppe sind. Wenn Admins einen neuen Benutzer hinzufügen und seine E-Mail-Adresse dieser Regel entspricht, fügt Azure AD den Benutzer automatisch der Gruppe hinzu. Das ist sowohl für Sicherheitsgruppen als auch für M365 Gruppen möglich.

Im Gegenzug entfernt Azure AD einen Benutzer, der die festgelegten Bedingungen nicht mehr erfüllt, automatisch aus der Gruppe. Beispielsweise kann eine Regel festlegen, dass alle Benutzer mit einer bestimmten Rolle oder einem bestimmten Attribut, zum Beispiel alle Mitglieder der Marketingabteilung, Mitglied einer bestimmten Gruppe sein sollen. Die Pflege erfolgt automatisch, Admins müssen die Benutzer nicht manuell zuweisen.

Um dynamische Gruppen zu nutzen ist eine Azure AD P1/P2 Lizenz pro User erforderlich. Eine Alternative dazu sind dynamische AAD Gruppen die mit DynamicSync erstellt werden. Hier sind mehr Attribute auswählbar und Funktionen wie Include- oder Exclude-Listen enthalten.

Dynamische Gruppen in Azure AD verwenden

Dynamische Gruppen in Azure AD bieten flexible und automatisierte Verwaltungsmöglichkeiten für Gruppenmitgliedschaften und sind für verschiedene Anwendungsfälle besonders nützlich:

Automatisierte Zugriffssteuerung: Dynamische Gruppen ermöglichen die automatische Steuerung des Zugriffs auf Ressourcen auf Basis von Benutzerattributen. Beispielsweise können Sie eine dynamische Gruppe erstellen, die alle Mitglieder einer bestimmten Abteilung oder Rolle enthält, und dieser Gruppe den Zugriff auf relevante Ressourcen erlauben.

Benutzerverwaltung: Dynamische Gruppen vereinfachen die Verwaltung einer großen Anzahl von Benutzern. Insbesondere wenn Benutzer häufig zwischen Abteilungen wechseln, aktualisieren dynamische Gruppen die Mitgliedschaft automatisch, sodass keine manuellen Anpassungen erforderlich sind.

Lizenzverwaltung: Azure AD ermöglicht die Lizenzierung auf Basis von Gruppenmitgliedschaften. Dynamische Gruppen ermöglichen die automatische Zuweisung und Verwaltung von Lizenzen basierend auf Benutzerattributen.

Sicherheit und Compliance: Dynamische Gruppen helfen bei der Durchsetzung von Sicherheitsrichtlinien und unterstützen Compliance-Anforderungen. Beispielsweise können Sie eine dynamische Gruppe erstellen, die alle Benutzer mit administrativen Rechten enthält. Dadurch wird sichergestellt, dass nur autorisierte Benutzer Zugriff auf sensible Ressourcen haben.

Synchronisierte Gruppen

Funktionsweise

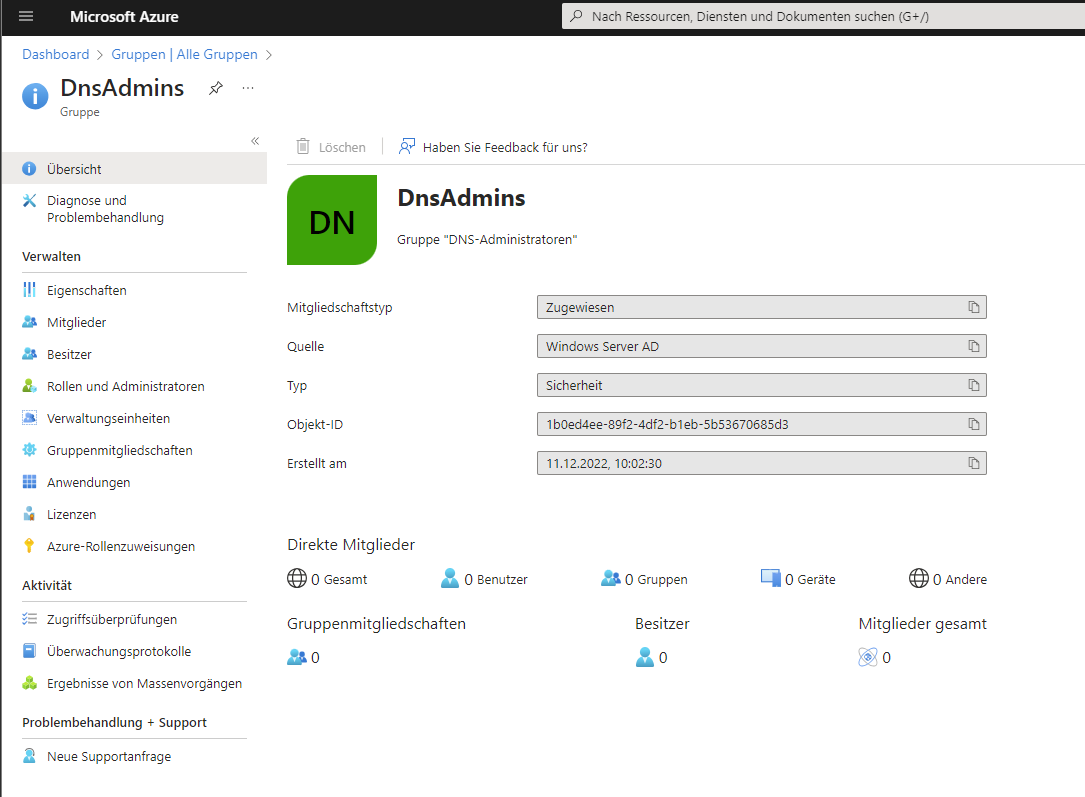

Synchronisierte Gruppen stammen ursprünglich aus einer lokalen Active Directory-Umgebung und werden von dort mit Azure AD synchronisiert. In der Verwaltung dieser Gruppen ist bei „Quelle“ der Wert „Windows Server AD“ zu finden.

In der Regel verwalten Admins die Mitgliedschaft in diesen Gruppen lokal und synchronisieren diese dann mit der Cloud. Wenn Sie also eine Änderung der Gruppenmitgliedschaft vornehmen, erfolgt dies zunächst in der lokalen Active Directory-Umgebung. Danach repliziert Azure AD Connect die Änderungen zu Azure AD. Diese Art von Gruppen nutzen Unternehmen häufig dann, wenn sie eine hybride Identitätslösung verwenden, bei der einige oder alle Benutzeridentitäten sowohl lokal als auch in der Cloud verwaltet werden. Beide Gruppentypen bieten ihre eigenen Anwendungsfälle und können je nach den spezifischen Anforderungen und der Infrastruktur eines Unternehmens ausgewählt werden.

Synchronisierte Gruppen wichtig für hybride IT-Umgebungen

Synchronisierte Gruppen in Azure AD haben ihren Ursprung in der Regel in lokalen Active Directory-Umgebungen und spielen eine entscheidende Rolle in hybriden IT-Umgebungen. Sie ermöglichen eine nahtlose Integration zwischen On-Premises AD und Azure durch die Synchronisation von Benutzeridentitäten, Gruppenmitgliedschaften und zugehörigen Attributen.

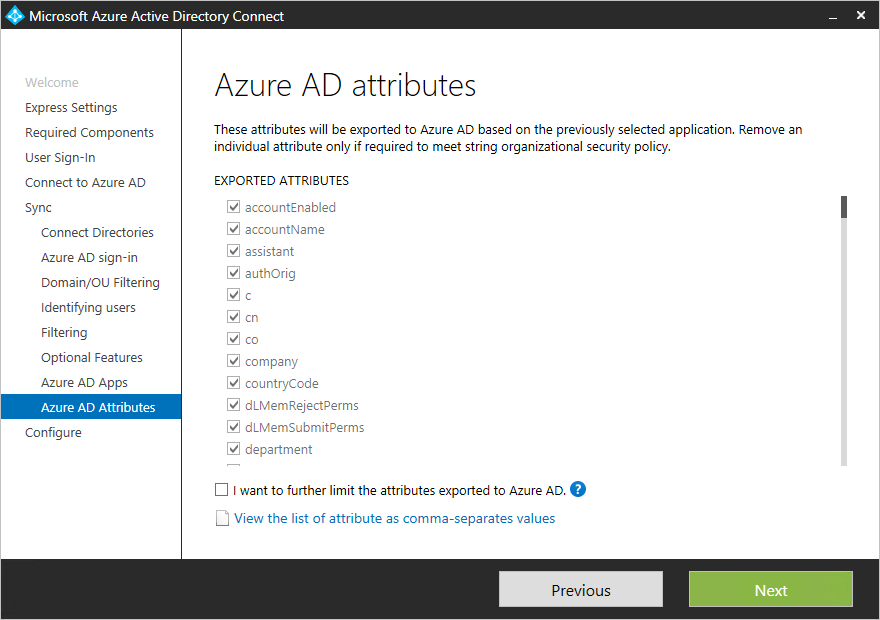

Für die Synchronisation nutzen Sie Tools wie Azure AD Connect oder Azure AD Connect Cloud Sync. Diese Tools stellt Microsoft zur Verfügung, um eine Verbindung zwischen dem lokalen Active Directory und Azure AD herzustellen. Die Tools synchronisieren nicht nur Gruppen und Benutzer, sondern auch Passwörter, was die Benutzererfahrung verbessert, indem sie eine gemeinsame Identität für Benutzer lokal und in der Cloud ermöglichen.

Bei der Synchronisierung sollten Administratoren jedoch einige Punkte beachten. Zunächst müssen sie sicherstellen, dass die lokalen Active-Directory-Objekte, die synchronisiert werden sollen, die Anforderungen von Azure AD erfüllen, zum Beispiel in Bezug auf zulässige Zeichen in Benutzernamen. Darüber hinaus ist zu beachten, dass Änderungen an Gruppenmitgliedschaften oder Benutzerattributen in der lokalen Active Directory-Umgebung vorgenommen und dann mit Azure AD synchronisiert werden. Das bedeutet, dass Administratoren, die es gewohnt sind, Änderungen direkt in der Cloud vorzunehmen, sich an diesen Workflow gewöhnen müssen. Mit Lösungen wie DynamicSync von FirstAttribute lässt sich die Synchronisation wesentlich einfacher steuern. Mehr dazu im nächsten Abschnitt.

Schließlich ist es wichtig, die Synchronisierungsintervalle zu beachten. Standardmäßig wird alle 30 Minuten synchronisiert, aber je nach den spezifischen Anforderungen der Organisation und der Größe der Umgebung kann es notwendig sein, dieses Intervall anzupassen. Insgesamt bieten synchronisierte Gruppen eine leistungsstarke Möglichkeit, hybride Identitäten zu verwalten und eine konsistente Benutzererfahrung in lokalen und Cloud-Umgebungen zu gewährleisten.

Für eine effiziente Nutzung von synchronisierten Gruppen zwischen AD und Azure AD sowie eine unterbrechungsfreie Anmeldung der Benutzer an Active Directory und Azure AD empfehlen wir die Lektüre der Beiträge „Azure AD Connect und Azure AD Connect Cloud Sync“ und „Azure AD Connect installieren„, in denen wir die von Microsoft bereitgestellten Möglichkeiten erörtern.

Gruppen effizient synchronisieren mit DynamicSync

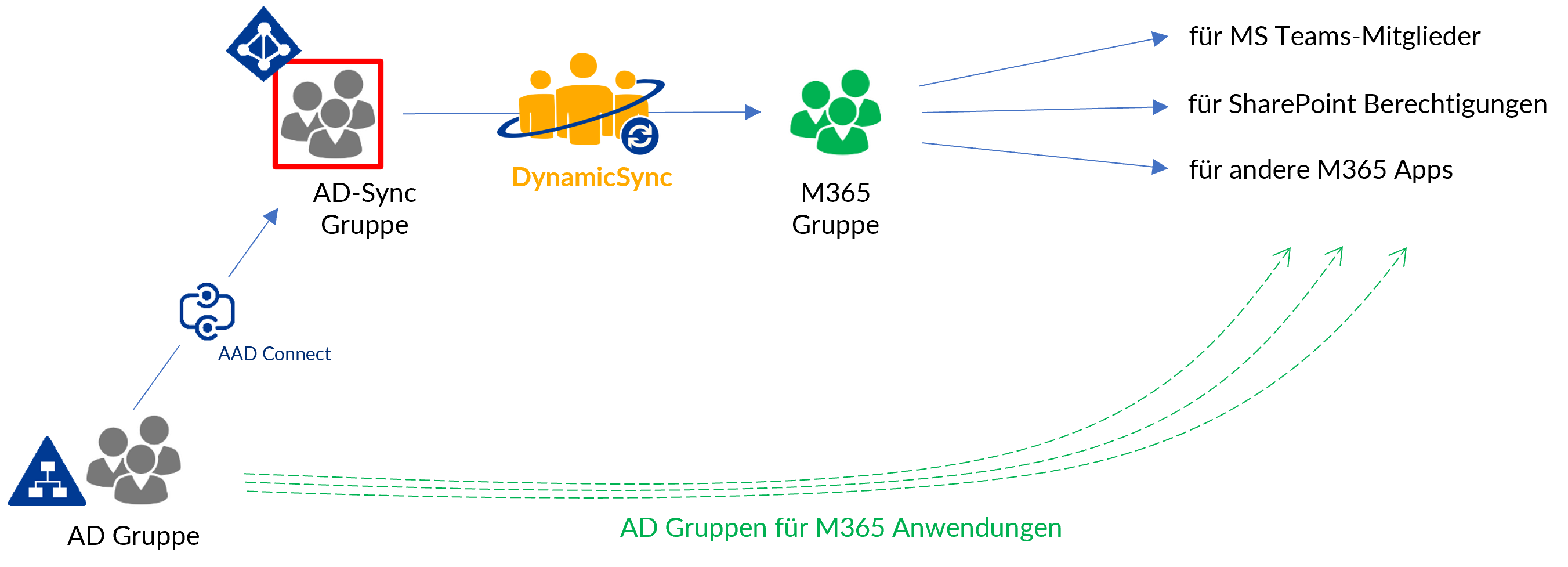

Um Unübersichtlichkeit in Azure AD-Gruppen zu vermeiden, können Zusatztools wie DynamicSync von FirstAttribute eine große Hilfe sein. Sie ermöglichen die dynamische Verwaltung von Gruppen in der Cloud, ähnlich den dynamischen Gruppen in Azure AD. DynamicSync, das vollständig in der Cloud läuft und keine lokale Installation erfordert, bietet entscheidende Vorteile:

Es benötigt kein P1-Abonnement von Azure AD und bietet weitreichende Funktionalitäten zu geringeren Kosten. Darüber hinaus erweitert DynamicSync die Möglichkeiten der gruppenbasierten Synchronisation. Die Lösung kann verschiedene Arten von Cloud-Gruppen mit anderen Gruppen synchronisieren und auf bereits synchronisierte Gruppen, M365 Gruppen und Sicherheitsgruppen in AD zugreifen.

DynamicSync erstellt nicht nur herkömmliche statische Gruppenmitgliedschaften in Active Directory dynamisch in Azure AD, sondern kann auch attributbasierte Gruppen erstellen. Diese bilden die Gruppenmitgliedschaften über Benutzerfelder und Attribute. Mit den gespeicherten Attributen und Feldern kann DynamicSync neue Gruppen in Azure AD und neue Teams in M365 erstellen.

RBAC- und ABAC-Berechtigungskonzepte in Azure AD

In Azure Active Directory (Azure AD) gibt es mehrere Konzepte zur Verwaltung von Berechtigungen. Zwei der wichtigsten sind Role-Based Access Control (RBAC) und Attribute-Based Access Control (ABAC).

RBAC ist ein rollenbasiertes Berechtigungssystem. Benutzer oder Gruppen werden Rollen zugeordnet, und jede Rolle verfügt über bestimmte Berechtigungen. Wenn Sie einer Person eine Rolle zuweisen, erhält sie alle Berechtigungen, die mit dieser Rolle verbunden sind. Azure AD verwendet beispielsweise RBAC, um den Zugriff auf Ressourcen in Azure zu verwalten.

ABAC ist ein erweitertes Modell, das auf Attributen basiert. Mit ABAC können Sie Richtlinien erstellen, die den Zugriff auf Ressourcen basierend auf Attributen von Benutzern und Ressourcen steuern. Das kann eine sehr fein abgestufte Kontrolle ermöglichen, kann aber auch komplexer sein als RBAC. ABAC ist besonders nützlich in Situationen, in denen der Zugriff auf Ressourcen von dynamischen Faktoren abhängt, die durch Benutzerattribute wie Standort, Tageszeit, Rolle oder andere Attribute ausgedrückt werden können.

Fazit

Gruppen in Azure AD sind keine direkten Alternativen zu RBAC und ABAC, sondern ergänzen diese Konzepte. Gruppen helfen, die Verwaltung von Benutzern und deren Zugriffsrechten zu vereinfachen. Beispielsweise können Sie Gruppen verwenden, um eine Gruppe von Benutzern zu definieren und diesen dann gemeinsam Rollen und Berechtigungen über RBAC zuzuweisen. Oder Sie können Attribute von Gruppen in ABAC-Richtlinien verwenden, um den Zugriff auf Ressourcen zu steuern.

Zusammenfassend lässt sich sagen, dass RBAC, ABAC und Gruppen in Azure AD zusammenarbeiten können, um ein flexibles und leistungsfähiges System für die Verwaltung von Zugriffsrechten zu schaffen. Es ist wichtig, jedes dieser Konzepte zu verstehen und zu wissen, wie sie am besten in verschiedenen Szenarien eingesetzt werden können.

Liebe Leserinnen und Leser des ADFAQ-Blogs. Vielen Dank für Ihr Interesse an unseren Artikeln. Unsere Expertinnen und Experten schreiben diese Artikel nach bestem Wissen und Gewissen, aber die Welt der IT verändert sich schnell. In der Regel aktualisieren wir die geschriebenen Blogs nicht oder eher selten. Deshalb können wir nicht garantieren, dass die Inhalte immer aktuell sind. Sie finden hier einen Link zu der im Artikel beschriebenen Lösung DynamicSync.

Unterstützung benötigt?

Gerne stellen wir Ihnen unsere Leistungen und Lösungen in einem persönlichen Gespräch vor und würden uns über Ihre Kontaktaufnahme sehr freuen!

Leave a Reply

<p>Danke für Ihre Anregungen, Fragen und Hinweise.<br/>Infos zum <a href="https://www.active-directory-faq.dekontakt/">Datenschutz</a></p>