Ein Rapid Modernization Plan (RAMP) ist nötig, um Red Forests in einer hybriden IT-Infrastruktur sicherer zu machen. In vielen Fällen setzen Unternehmen auf eine Enhanced Security Admin Environment (ESAE), wenn es um maximale Sicherheit in Active Directory geht. Dieser Ansatz ist nach wie vor ein hochsicherer Standard für lokale Umgebungen mit getrennten Gesamtstrukturen und Red Forests. Sobald jedoch Azure Active Directory / Entra ID in einem Netzwerk eingesetzt wird, ist eine Modernisierung erforderlich.

Index

Der Einsatz von Entra ID erfordert eine Modernisierung

ESAE (oft auch als Red Forest, Admin Forest oder Hardened Forest bezeichnet) ist für den Betrieb von lokalen AD-Umgebungen, also On-Premises, optimiert. Dazu empfehlen wir unseren Artikel: Red Forest und IAM in Active Directory Umgebungen einsetzen.

Um hochsichere ESAE-Umgebungen bei paralleler Nutzung von Azure AD / Entra ID zu aktualisieren, kommen in Zukunft Zero Trust und andere Technologien zum Einsatz, die den klassischen ESAE-Ansatz auf die Cloud ausdehnen. Der Weg zu dieser hochmodernen, hybriden Umgebung führt über den Rapid Modernization Plan (RAMP) von Microsoft. In diesem Artikel zeigen wir, was dabei wichtig ist und welche neuen Technoogien dabei eine wichtige Rolle spielen.

RAMP mit ESAE, Red Forest und Hardened Forest

Unternehmen, die auf den ESAE-Ansatz setzen und hochsichere Red Forests oder Hardened Forests im Einsatz haben, hilft RAMP, die Umgebung auf den neuesten Stand zu bringen, wenn Azure AD / Entra ID künftig parallel genutzt werden. RAMP integriert moderne Sicherheitstechnologien wie Zero Trust und die Privileged Access Strategie in bestehende Umgebungen, um diese zu modernisieren und vor Cyberangriffen zu schützen, die auch auf Azure AD / Entra ID abzielen.

ESAE konzentriert sich auf die Unterteilung von Servern und Workstations in Tier-Modelle für das Management. Dies ist nach heutigem Stand sehr sicher, sollte aber um Zero-Trust und Privileged Access Strategien erweitert werden. Insbesondere wenn Azure AD / Entra ID noch im Einsatz ist oder der Einsatz in Zukunft geplant ist, empfiehlt Microsoft, den Einsatz von Zero-Trust und Privileged Access Strategy in Verbindung mit ESAE. Dabei unterstützt Microsoft bei der Aktualisierung mit dem Rapid Modernization Plan. Mit dem Plan bringen Unternehmen ihre Sicherheitsumgebung auf einen modernen und von Microsoft empfohlenen Stand für die Integration in hybride Umgebungen und den Schutz vor modernen Cyberangriffen.

RAMP integriert Privileged-Access-Strategie in Red Forests

Der Fokus von der Rapid Modernization Plan liegt auf der Implementierung der Privileged Access Strategy in lokale Umgebungen, um diese fit für den hybriden Einsatz und für moderne Cyberangriffe zu machen. Privileged Access Strategy unterstützt nämlich Active Directory On-Premises und Azure AD / Entra ID parallel. Der neue Sicherheitsstandard schließt Sicherheitslücken, die Cyberkriminelle ausnutzen können, um auch On-Premises AD erfolgreich anzugreifen. Der klare Fokus liegt dabei auf dem Schutz der Umgebung vor den immer besser werdenden Phishing-Attacken. Diese waren in dieser Form noch nicht in ESAE integriert.

RAMP integriert die Privileged Access Strategie so, dass nicht nur AD und Azure AD / Entra ID geschützt werden, sondern auch kritische Geschäftsanwendungen. Diese können sich durchaus in der Cloud befinden und mit Azure AD verbunden sein. Die Benutzerkonten in Azure AD stammen dann oft aus dem AD und werden über Tools wie Azure AD Connect synchronisiert.

Um diese neuen Strukturen zu schützen, werden auch moderne Sicherheitstechnologien benötigt, die über das hinausgehen, wofür ESAE ursprünglich gedacht war. RAMP integriert Pläne und Strukturen, die vor allem privilegierte Benutzerkonten noch besser schützen. Dies ist der Ansatz von ESAE, der von RAMP weiterentwickelt wird.

RAMP bringt Notfallkonten ins Spiel: Breaking Glass Accounts

Da privilegierte Benutzerkonten und damit auch Admin-Konten durch RAMP noch tiefer abgesichert werden, kann es schnell passieren, dass sich Administratoren selbst aus der Umgebung aussperren, zum Beispiel aus Azure AD / Entra ID und damit auch aus Microsoft 365 / Teams. Um sich davor zu schützen, integriert RAMP neue Konten, sogenannte Breaking Glass Accounts.

Dabei handelt es sich um Notfallkonten, die zum Einsatz kommen, wenn der Zugriff auf die Umgebung mit anderen Admin-Konten nicht mehr möglich ist. Solche Konten sind nicht nur im Zusammenhang mit Azure AD / Entra ID wichtig, sondern auch bei der Nutzung von AWS, GCP oder anderen Cloud-Diensten. Die Einrichtung solcher Konten sollte in jedem Fall parallel zur Absicherung der privilegierten Konten erfolgen.

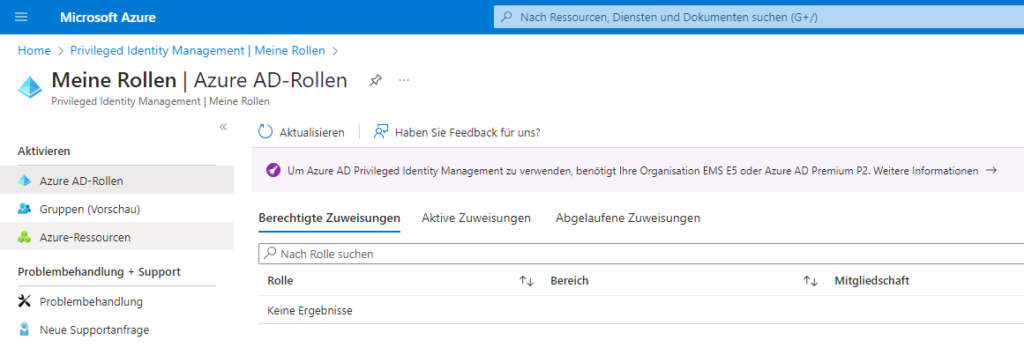

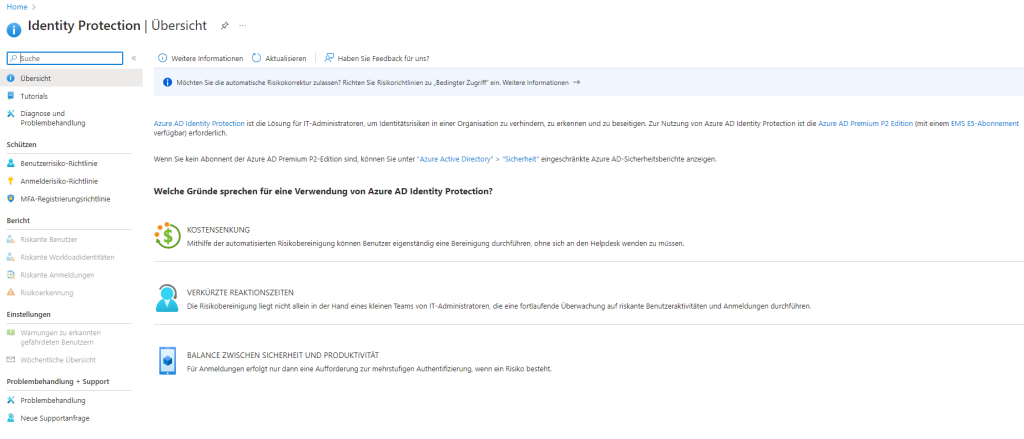

Neue Sicherheitsdienste: Azure AD Privileged Identity Management und Azure AD Identity Protection

Die Absicherung der Konten in Azure AD erfolgt über die Azure-Dienste Privileged Identity Management und Identity Protection. Auch hier ist zu erwarten, dass diese Dienste mit der Umbenennung in Entra ID neue Namen erhalten, die Funktionen aber identisch bleiben. Um diese Dienste nutzen zu können, sind Abonnements von Azure AD Premium P2 oder Enterprise Mobility + Security E5 erforderlich.

Außerdem sollte hier der Just-in-Time-Ansatz zum Tragen kommen, bei dem privilegierte Konten nur dann Zugriff erhalten, wenn sie ihn benötigen und nur für eine begrenzte Zeit. Dies gilt nicht nur für Azure AD / Entra ID, sondern auch für lokale AD-Umgebungen mit dem ESAE-Ansatz. Auch hier können Erweiterungen der Sicherheitsstruktur notwendig werden.

Microsoft Defender for Identity zum Schutz von Entra ID und On-Prem AD

Für einen zusätzlichen Schutz von Identitäten in Entra ID und lokalen Active Directory-Umgebungen sieht Microsoft künftig den Einsatz von Microsoft Defender for Identity vor. Der Dienst überwacht die Nutzung und Verwaltung von Benutzerkonten im On-Premises Active Directory und parallel dazu auch Konten in Entra ID.

ⓘ IAM-Systeme können auch die Nutzung und Verwaltung von On-Prem- , Hybrid- aber auch Red-Forest-Benutzeridentitäten verbessern.

Wenn also in hybriden Umgebungen beide Welten zum Einsatz kommen, ist der Einsatz von Microsoft Defender for Identity in jedem Fall sinnvoll. Der Dienst ist ein zentrales Element von Rapid Modernization Plan und der Privileged Access Strategy. Er erkennt sofort verdächtiges Verhalten von Benutzerkonten, kann Administratoren informieren und automatisiert Aufgaben ausführen, um die Umgebung zu schützen.

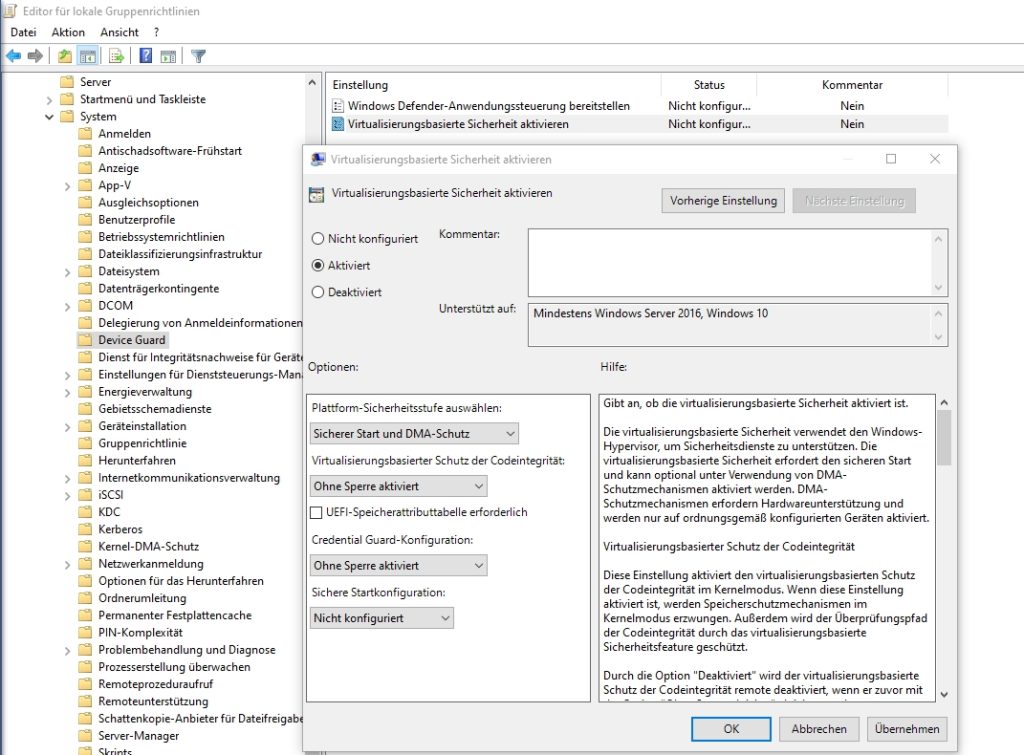

Mit RAMP das Active Directory vor Ort modernisieren

RAMP konzentriert sich nicht nur auf die Absicherung von Konten in Entra ID in Verbindung mit On-Premises Active Directory. RAMP modernisiert auch die On-Premises Accounts. Dabei erweitert RAMP die bestehenden Sicherheitsstrukturen von ESAE und bringt sie auf den neuesten Stand.

Die Verwaltung von On-Premises AD erfolgt weiterhin über Privileged Access Workstations (PAW). Diese existieren weiterhin mit den neuen Ansätzen zur Anmeldung an Azure AD / Entra ID. Die Anmeldung an PAW darf in diesen Infrastrukturen nur mit speziell für diese Aufgabe angelegten Konten erfolgen.

Administratoren arbeiten in der Regel mit mindestens zwei Accounts. Ein Konto dient der Verwaltung des Active Directory und wird auf einer PAW verwendet. Das andere Konto nutzt der Administrator für seine tägliche Arbeit. Je nach Umgebung kann es natürlich durchaus sein, dass ein Admin mehrere Accounts hat, mit denen er verschiedene Umgebungen verwaltet.

Wichtig bei diesem Ansatz ist, dass sich die Administratoren keinen Account teilen. RAMP sieht eindeutig vor, dass jeder Administrator sein eigenes Konto hat. Wenn mehrere Administratoren eine Umgebung verwalten, benötigen sie ein eigenes Konto, das nur für die Anmeldung bei der PAW verwendet wird. Dies sollte bereits bei ESAE der Fall sein, ist aber durch die Modernisierung mit RAMP ein fester Planungspunkt.

Multifaktor-Authentifizierung und passwortlose Anmeldung kommen ins Spiel

In Azure AD / Entra ID kommen mit RAMP auch die Multifaktor-Authentifizierung und der passwortlose Login ins Spiel. MFA kann auch in lokalen AD-Umgebungen eingesetzt werden und sollte optional berücksichtigt werden, um die Umgebung auf einen aktuellen Sicherheitsstandard zu bringen.

Unterstützung benötigt?

Gerne stellen wir Ihnen unsere Leistungen und Lösungen in einem persönlichen Gespräch vor und würden uns über Ihre Kontaktaufnahme sehr freuen!

Leave a Reply

<p>Danke für Ihre Anregungen, Fragen und Hinweise.<br/>Infos zum <a href="https://www.active-directory-faq.dekontakt/">Datenschutz</a></p>