In vielen Unternehmen wird die Verschlüsselung mit BitLocker genutzt. BitLocker ist eine von Microsoft in das Windows-Betriebssystem integrierte Lösung, mit der sich Festplatten, Systemlaufwerke oder Wechseldatenträger verschlüsseln lassen. Die Daten bleiben so bei Diebstahl oder beim physischen Entfernen einer Festplatte aus einem Rechner geschützt. Ohne den Schlüssel sind die Daten dann nicht mehr lesbar.

Befindet sich ein Computer (z.B. ein Notebook eines Mitarbeiters) in der Active Directory-Domäne, so wird von dem Computer der Bitlocker-Schlüssel im Active Directory gespeichert.

Die Verantwortlichen (z.B. Administratoren) haben nun Zugriff auf das Recovery Password und können im Fall, dass eine normale Entsperrung des Laufwerks nicht möglich ist, die Daten wiederherstellen.

Wollen Sie nun das Recovery Password eines Computers auslesen, haben Sie die Möglichkeit, dies über die ADUC (Active Directory Users and Computers) oder PowerShell zu machen.

Index

Anzeige und Suche des Recovery Password über die ADUC

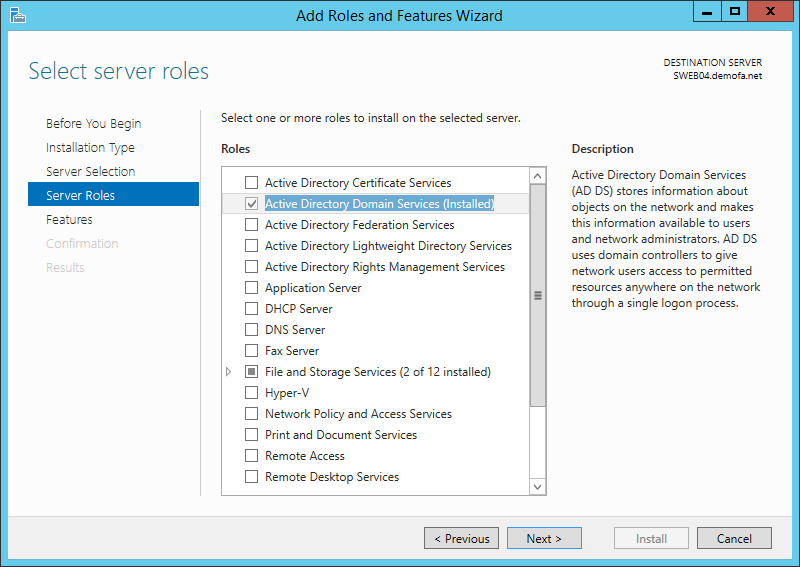

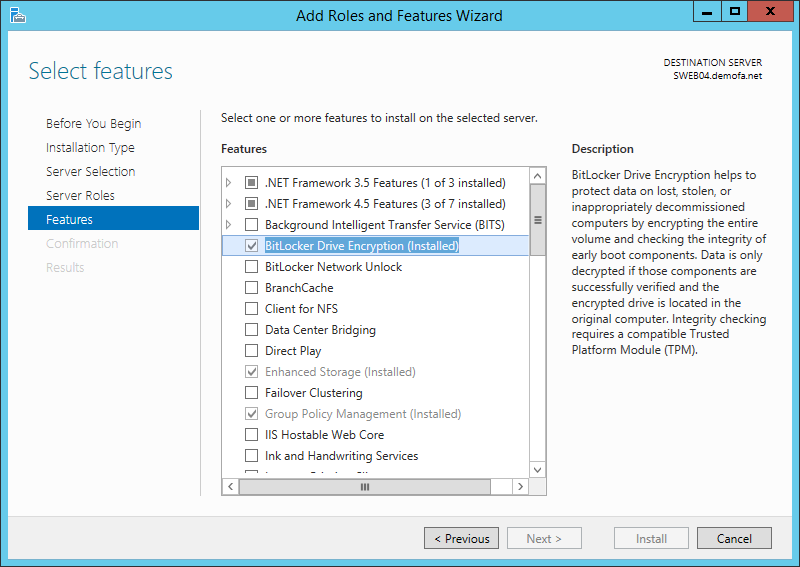

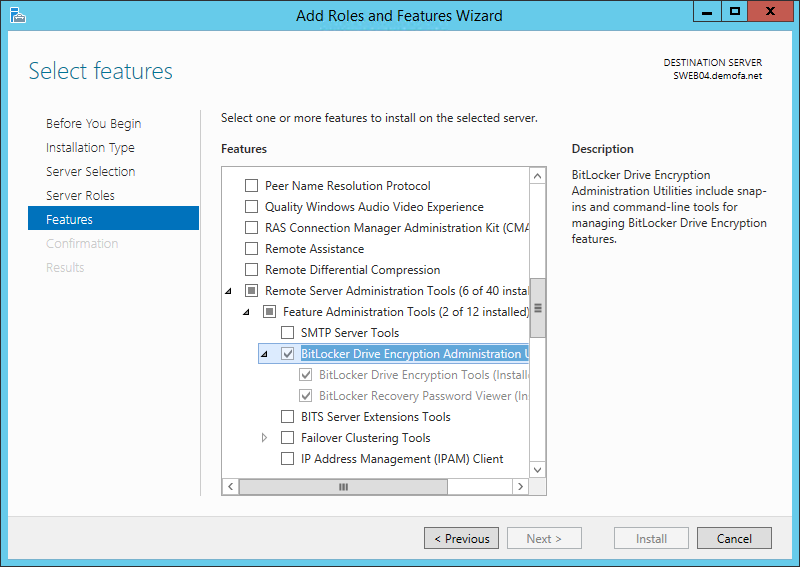

Um sich das Bitlocker-Recovery Password eines BitLocker-verschlüsselten Computer in der ADUC anschauen zu können, müssen zunächst folgende Server Roles und Features installiert werden:

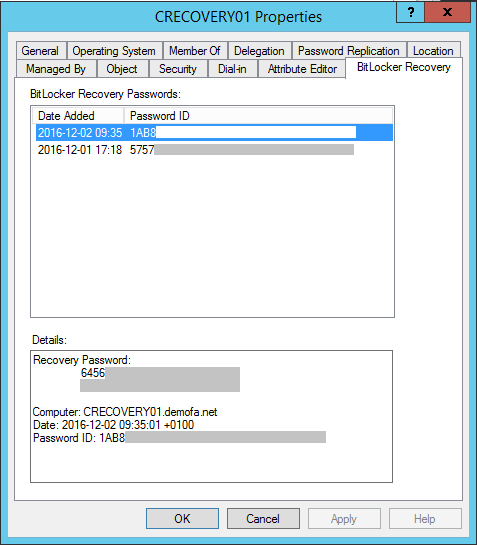

Danach erscheint in der ADUC bei den Properties eines Computers der Reiter „BitLocker Recovery“. Darin werden alle Password IDs aufgelistet. Für einen Computer können mehrere Password IDs angezeigt werden, da z.B. zwei Festplatten auf dem Computer verschlüsselt wurden. Die Password IDs stellen also die Zuordnung zu den jeweiligen Laufwerken sicher. In den Details wird dann das Recovery Password angezeigt.

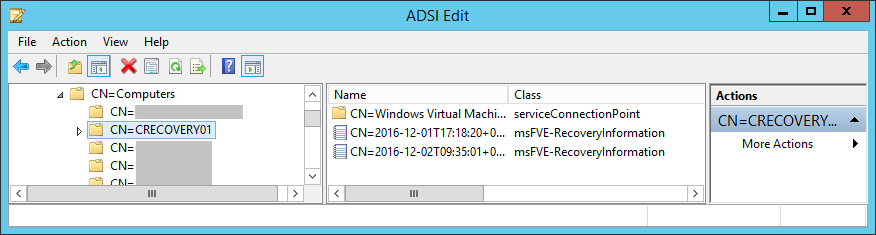

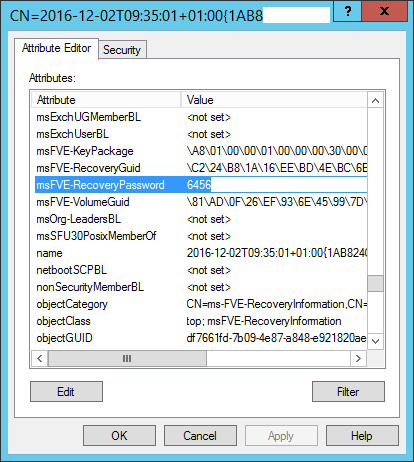

Neben der ADUC besteht auch in der ADSI Edit die Möglichkeit, das Recovery Password eines Computers anzeigen zu lassen. Dazu muss der Computer in der Domänenstruktur gesucht werden.

In der Properties der Recovery-Informationen lassen sich nun ebenfalls das Bitlocker-Recovery Password auslesen.

Auslesen des Bitlocker-Recovery Passwords mit PowerShell

Auslesen aller Recovery-Informationen anhand des Computernamens

Zunächst sollte der Computer anhand seiner Identity (DistinguishedName, ObjectGuid, ObjectSid, SamAccountName) ausgelesen werden.

|

1 |

$computer = Get-ADComputer -Identity CRECOVERY01 <p></p> |

Anschließend wird der DistinguishedName dafür verwendet, die Recovery-Informationen auszulesen.

|

1 2 3 4 |

$recoveryInformation = Get-ADObject -Filter {objectClass -eq 'msFVE-RecoveryInformation'} -SearchBase $computer.DistinguishedName -Properties * |

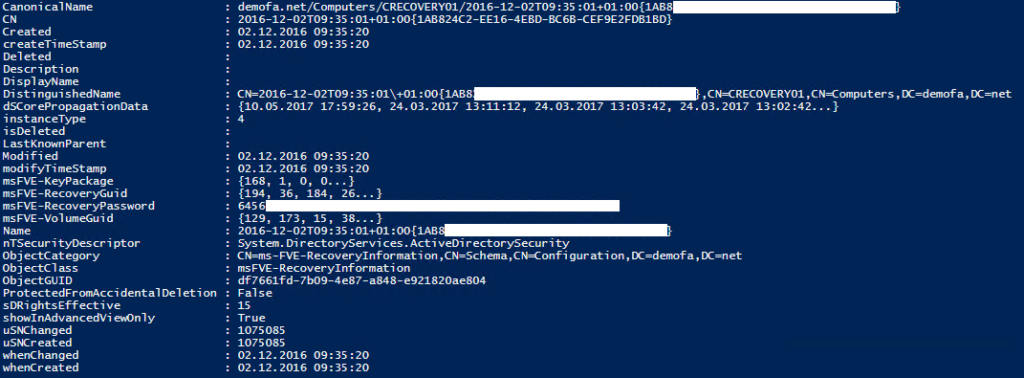

Die Konsolen-Ausgabe zeigt nun alle Eigenschaften der RecoveryInformation (hier nur die RecoveryInformation eines verschlüsselten Laufwerkes). Im Attribut msFVE-Recovery Password ist das Recovery Password und in msFVE-recoveryGuid die Password ID enthalten.

Auslesen der Recovery Passwords

Wollen Sie nun nur die Bitlocker-Recovery Passwords auslesen, schränkt man die Properties im CmdLet ein:

|

1 2 3 4 |

$recoveryInformation = Get-ADObject -Filter {objectClass -eq 'msFVE-RecoveryInformation'} -SearchBase $computer.DistinguishedName -Properties msFVE-RecoveryPassword |

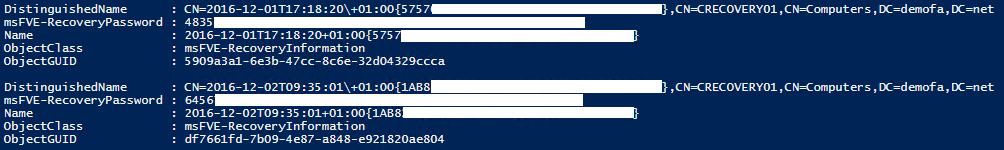

In der Konsole werden alle Recovery Passwords der einzelnen Laufwerke (gekennzeichnet mit den Password-IDs) angezeigt.

Um nun auch das die zugehörige Password ID mit auslesen zu können, erweitern Sie das Get-ADObject-CmdLet um das Attribut msFVE-recoveryGuid und wandeln den Wert vom Type byte[] in eine Guid um.

|

1 2 3 4 5 6 7 8 9 |

<pre class="wp-block-preformatted lang:batch decode:true">$computer = Get-ADComputer -Identity CRECOVERY01 $recoveryInformation = Get-ADObject -Filter {objectClass -eq 'msFVE-RecoveryInformation'} -SearchBase $computer.DistinguishedName -Properties msFVE-RecoveryPassword, msFVE-RecoveryGuid $recoveryInformation | ForEach-Object { $recoveryPassword = $_.'msFVE-RecoveryPassword' $passwordId = New-Object Guid @(,$_.'msFVE-RecoveryGuid') Write-Host("`nRecovery Password ") -ForegroundColor Yellow $recoveryPassword Write-Host("for Password ID") -ForegroundColor Yellow $passwordId.ToString() } </pre> |

Konsolen-Ausgabe:

Auslesen des Bitlocker-Recovery Passwords anhand der Password ID

Um gezielt das Bitlocker-Recovery Password eines bestimmten Laufwerkes auslesen zu können, benötigen Sie die Password ID. Diese kann nun im DistinguishedName der RecoveryInformation gesucht werden:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 |

<pre class="wp-block-preformatted lang:batch decode:true">$computer = Get-ADComputer -Identity CRECOVERY01 $recoveryInformation = Get-ADObject -Filter {objectClass -eq 'msFVE-RecoveryInformation'} -SearchBase $computer.DistinguishedName -Properties msFVE-RecoveryPassword, msFVE-RecoveryGuid $id = "1ab8xxxxxxx" $recoveryInformationWithId = $recoveryInformation | Where {$_.DistinguishedName -like "*{$id}*"} | Select-Object $recoveryPassword = $recoveryInformationWithId.'msFVE-RecoveryPassword' $passwordId = New-Object Guid @(,$recoveryInformationWithId.'msFVE-RecoveryGuid') Write-Host("`nRecovery Password ") -ForegroundColor Yellow $recoveryPassword Write-Host("for Password ID") -ForegroundColor Yellow $passwordId.ToString() </pre> |

Alternativ kann die ID direkt mit der Password ID in der RecoveryInformation verglichen werden:

|

1 |

$recoveryInformationWithId = $recoveryInformation | Where {[GUID]$id -eq (New-Object Guid @(,$_.'msFVE-RecoveryGuid'))} | Select-Object |

Konsolen-Ausgabe:

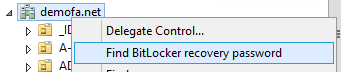

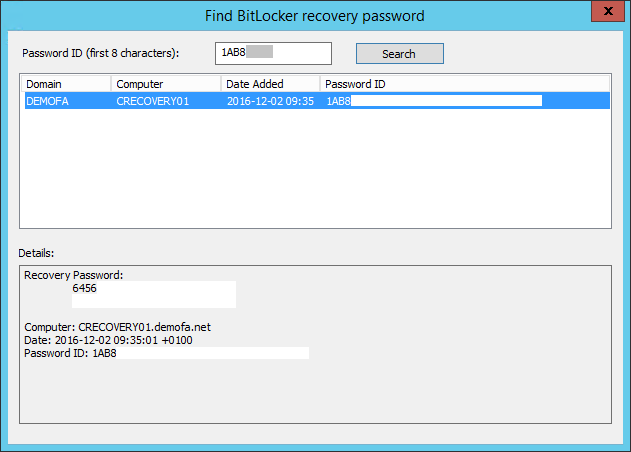

Wie oben schon beschrieben, gibt es auch die Möglichkeit über die ADUC das Recovery Password auszulesen. Auch eine Suche mittels der Password ID ist möglich. Hierzu muss mit Rechtsklick auf die Domäne in der ADUC und auf „Find Bitlocker recovery password“ geklickt werden.

Nun geben Sie die ersten 8 Zeichen der Password ID ein und bekommen das Ergebnis in einer Liste angezeigt. In den Details ist dann das Recovery Password zu sehen.

Fazit

Wenn ein mit BitLocker verschlüsseltes Laufwerk nicht normal entsperrt werden kann, ist es hilfreich, wenn das Recovery Password im Active Directory hinterlegt ist. So ist es möglich, die Administration eines Unternehmens um Hilfe zu bitten. Das Auslesen des Passwords ist ganz einfach über die ADUC bzw. ADSI Edit und PowerShell möglich.

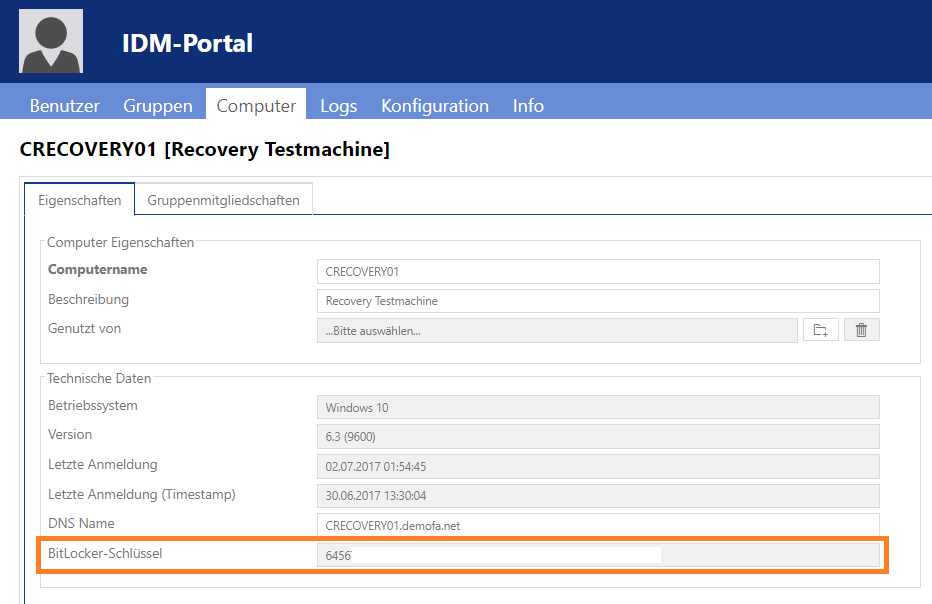

Die Anzeige des Recovery Passwords lässt sich ebenfalls ganz einfach in das IDM-Portal integrieren. Hier können Sie den gewünschten Computer über die benutzerfreundliche Oberfläche suchen und sich in den Details das Password anzeigen lassen. Die Integration erfolgt über ein PowerShell-Skript, welches kundenspezifisch angepasst werden kann.

Leave a Reply

<p>Danke für Ihre Anregungen, Fragen und Hinweise.<br/>Infos zum <a href="https://www.active-directory-faq.dekontakt/">Datenschutz</a></p>