Active Directory – SID Filtering

mit dem Thema Active Directory SID Filtering muss sich wahrscheinlich jeder ein mal beschäftigen, der eine AD Domänen Migration plant.

Beim Einrichten eines Active Directory Forest Trust ist mir ein interessanter Unterschied aufgefallen.

Index

SID Filtering und AD Migration

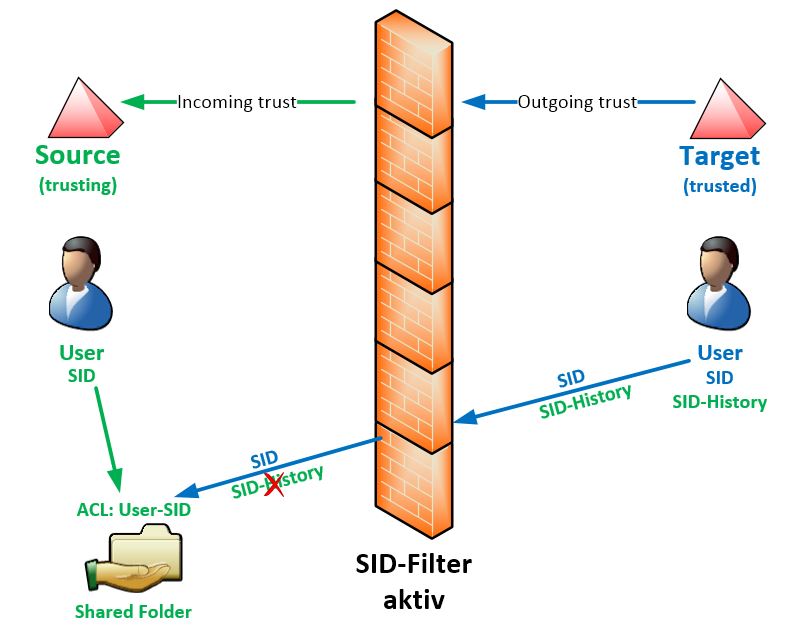

Bei einem neu eingerichteten Trust zwischen zwei Domains oder zwei Forests ist das SID Filtering zunächst immer aktiviert. Der SID Filter entfernt bei einem Zugriff auf eine Ressource über einen Trust in einer vertrauenden (trusting) Domain alle fremden SIDs aus dem Access Token des Benutzers. Eine fremde SID ist z.B. die SID-History eines migrierten Benutzerkontos. Die SID-History von Benutzerkonten und Gruppen ermöglicht den Zugriff auf Ressourcen in der trusting Domain – sofern das SID Filtering deaktiviert ist.

Bei einer Active Directory Migration wird die Funktion der SID-History genutzt um migrierten Benutzerkonten in der Trusted Domain (Ziel) den Zugriff auf Ressourcen in der Trusting Domain (Quelle) zu ermöglichen. Mit aktiviertem SID Filtering ist dies nicht möglich.

Das Bild verdeutlicht, wie die SID-History aus der Source Domain bei einem Zugriff über den Trust mit aktiviertem SID Filter aus dem Token entfernt wird. Der Zugriff ist nicht möglich.

SID Filtering deaktivieren

Damit der Zugriff auf Ressourcen in einer vertrauenden (trusting) Domain funktioniert muss das SID-Filtering auf dem Trust deaktiviert werden. Zum Deaktivieren steht das Tool „NetDom“ zur Verfügung. Deaktiviert wird der SID-Filter auf dem „outgoing trust“ der „trusting Domain„

SID Filter für Domain Trust deaktivieren

TrustingDomainName: die Domain mit der Ressource auf welche zugegriffen werden soll. Bei Migrationen in der Regel die Quelldomäne.

TrustedDomainName: die Domain mit dem Benutzerkonto welches zugreifen möchte. Bei Migrationen in der Regel die Zieldomäne.

quarantine:No: „no“ deaktiviert den SID-Filter, „yes“ aktiviert den SID-Filter.

Netdom trust SOURCE /domain:TARGET /quarantine:No

SID Filter für Forest Trust deaktivieren

Um zu ermöglichen, dass eine SID-History über einen Forest Trust verwendet werden kann, muss ein anderer Parameter angewendet werden:

Netdom trust <TrustingDomainName> /domain:<TrustedDomainName> /enablesidhistory:Yes

enablesidhistory:Yes „yes“ deaktiviert den SID-Filter, „no“ aktiviert den SID-Filter.

Netdom trust SOURCE /domain:TARGET /enablesidhistory:yes

Spannend ist hier, dass es unterschiedliche Parameter (quarantine/enablesidhistory) und unterschiedliche Notationen (No/Yes) für Domain Trust oder Forest Trust sind.

/quarantine:No – deaktiviert den SID-Filter für einen Domain Trust

/enablesidhistory:Yes – deaktiviert den SID-Filter für einen Forest Trust

Für Fragen zu unseren Leistungen stehen wir Ihnen unter Kontakt gern zur Verfügung.

4 Comments

Leave your reply.